Phishing leicht gemacht

Oder: Wie man mit wenigen Klicks eine Webseite klonen kann

In diesem Blogbeitrag unserer „Emails als Waffe“ Serie werden wir uns heute also anschauen, wie man sich, buchstäblich innerhalb von Sekunden, eine eigene Phishingseite erstellen kann, mit der man dann Zugangsdaten abfangen könnte (wobei hoffentlich jedem klar ist, dass dieser Beitrag nicht als Motivation zum Phishen zu verstehen ist, sondern die Prinzipien erklärt, damit man sich entsprechend dagegen wappnen kann).

Webseiten klonen - Theorie

Bevor wir uns mit der tatsächlichen Erstellung einer Phishingwebseite auseinandersetzen, schauen wir uns kurz die Theorie dahinter an. Warum kann eine legitime Webseite so einfach geklont und dann unter einer anderen Domain wieder zur Verfügung gestellt werden?

Um das zu verstehen, müssen wir uns zunächst überlegen, was beim Aufruf einer Webseite im Browser passiert (ein wenig vereinfacht):

- Wir öffnen unseren Browser und geben die Adresse einer Webseite ein (z.B. example.com)

- Unser Browser meldet sich bei dem Server, der die Webseite hostet

- Der Webserver stellt unserem Browser die Dateien, die zur Darstellung der Webseite nötig sind, zur Verfügung

- Unser Browser zeigt die Webseite für uns an

Das bedeutet, alle Daten die zur Darstellung der Webseite benötigt werden, sind in unserem Browser vorhanden und können dementsprechend auch einfach kopiert werden. Alles was man dann noch machen muss, ist sie unter einer anderen Domain zur Verfügung zu stellen.

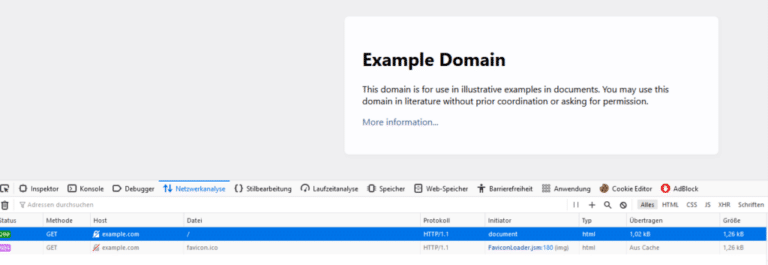

Diese Übertragung der HTML, CSS und JS Files kann man sich im Browser auch über die Netzwerkanalyse anschauen (F12 und dann den Netzwerkanalyse Tab auswählen):

Im Falle der example Domain wird dabei lediglich ein einzelnes HTML Dokument übertragen, wer das Ganze bei einer echten Webseite ausprobiert, wird hier in der Regel aber eine Vielzahl an Dateien sehen.

Nachdem die Dateien zur Darstellung der Webseite nun also in unserem Browser vorhanden sind, können wir sie kopieren und als Basis für unsere Phishingseite verwenden. Das klingt erstmal kompliziert (und wäre es wohl auch wenn man es manuell machen müsste), allerdings lässt sich für diesen Zweck einfach ein Tool nutzen, dessen Bedienung wir uns im nächsten Abschnitt anschauen.

Webseiten klonen - SEToolkit

So viel also zur Theorie. Das eigentlich interessante ist aber natürlich die Praxis: Wie kann man nun also eine beliebige Webseite klonen, sodass sie sich möglichst nicht von ihrem Original unterscheidet?

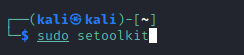

In Kali Linux gibt es dazu das SEToolkit (Social Engineering Toolkit), dieses muss mit sudo Rechten ausgeführt werden, da es ansonsten nicht funktionsfähig ist:

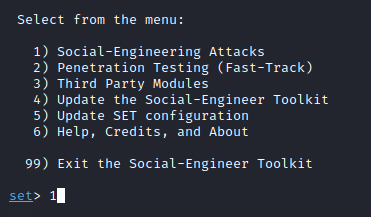

Aus dem angebotenen Menü wählen wir nun den Punkt 1 (Social Engineering Attacks) aus:

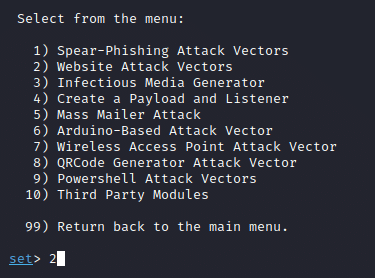

Im nächsten Menü entscheiden wir uns für die 2 (Website Attack Vectors):

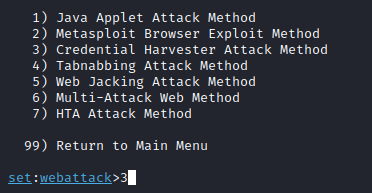

Dann folgt die 3 (Credential Harvester Attack Method):

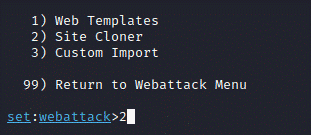

Den Schluss bildet noch eine 2 (Site Cloner):

Damit haben wir dann das eigentliche Tool zum Klonen erreicht. Das Ganze erinnert ein wenig an die Speisekarte eines asiatischen Restaurants bei der man mit Hilfe der Nummern bestellt, weil man den Namen nicht aussprechen kann.

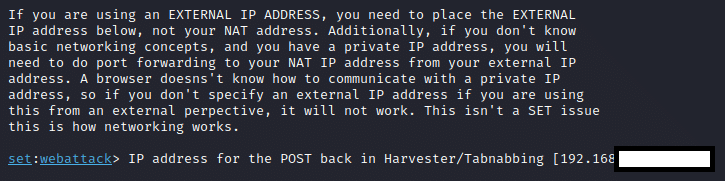

Im nächsten Schritt muss man dann eine IP-Adresse eingeben. Standardmäßig steht hier schon die IP des Kali Systems, sodass man einfach mit Enter bestätigen kann. Wer sich wirklich sicher sein will, kann mit dem Befehl ifconfig oder ip a die IP-Adresse nochmals verifizieren:

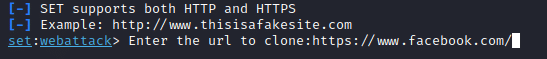

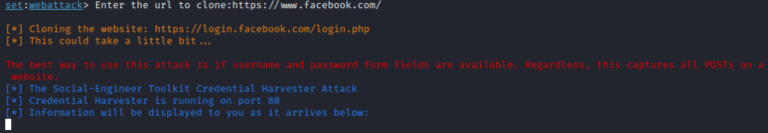

Anschließend muss man die URL der Webseite eingeben, die man klonen möchte. Zu Testzwecken haben wir Facebook verwendet, das Ganze funktioniert aber mit nahezu jeder Webseite (nur die Qualität unterscheidet sich teilweise geringfügig). Da das Ziel unseres Phishingangriffs das Abgreifen von Zugangsdaten ist, klonen wir natürlich eine Login Seite. Bei Facebook befindet sich das Login Formular direkt auf der Startseite, bei anderen Seiten ist es gegebenenfalls unter /login oder einer .login Subdomain erreichbar.

Anschließend noch Enter drücken und kurz warten, dann wird unsere Seite geklont:

Hinweis: Wenn an dieser Stelle eine Fehlermeldung auftaucht, dann liegt das vermutlich daran, dass der Port 80 (den SEToolkit nutzen möchte) bereits durch eine andere Anwendung verwendet wird. Welche das ist kann man mit folgendem Befehl herausfinden:

sudo netstat -tulpn | grep :80

Sudo ist an dieser Stelle notwendig, da bei einem privilegierten Prozess ansonsten nicht alle notwendigen Informationen angezeigt werden würden.

Der Befehl liefert uns unter anderem die PID des Prozesses zurück, der auf Port 80 läuft. Diese kann dann verwendet werden um den Prozess zu beenden:

kill [pid]

Anschließend sollte SEToolkit fehlerfrei funktionieren.

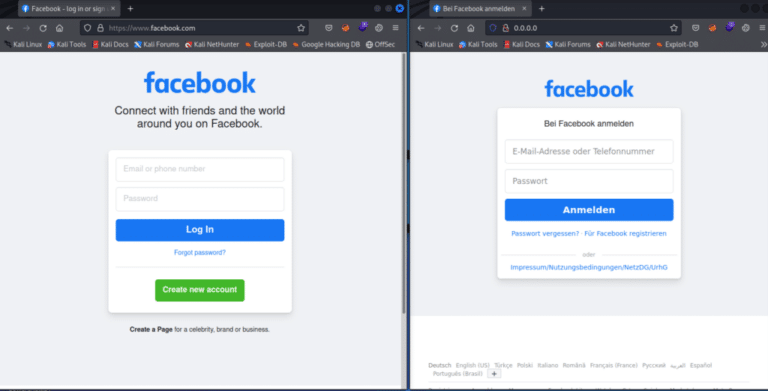

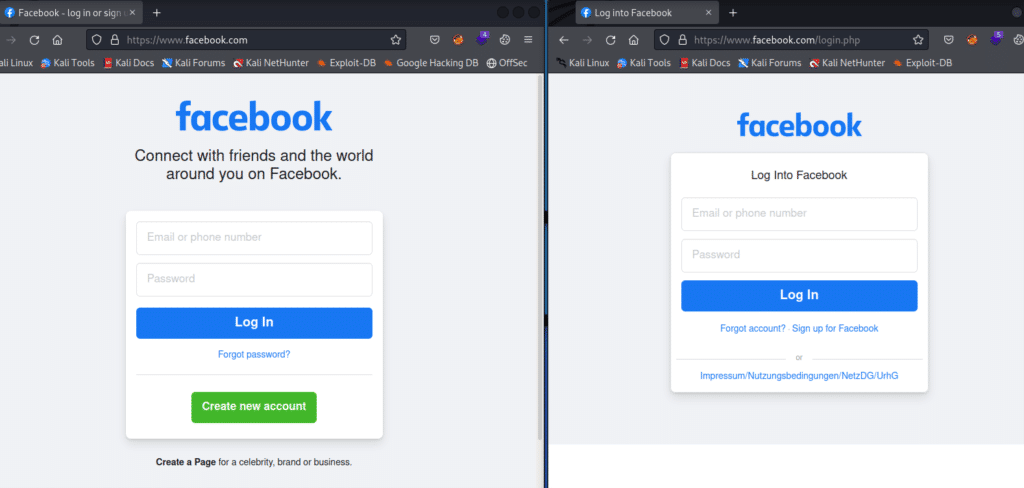

Die geklonte Webseite kann man dann im Browser eingeben, indem man entweder 0.0.0.0 oder die eigene IP-Adresse in die Adresszeile eingibt. Im Screenshot ist links die korrekte Facebook Webseite zu sehen, rechts unsere geklonte Version.

In diesem Fall erkennt man ein paar Unterschiede (wer mit verschiedenen Webseiten herumexperimentiert, wird feststellen, dass diese mal kleiner und mal größer ausfallen), insbesondere das Fehlen des grünen Buttons zur Registrierung.

Allerdings: Würde man die geklonte Version 100 Leuten zeigen, würden vermutlich die meisten diese Version als korrekt einstufen, da die Unterschiede nicht offensichtlich sind, sondern nur im direkten Vergleich mit dem Original auffallen.

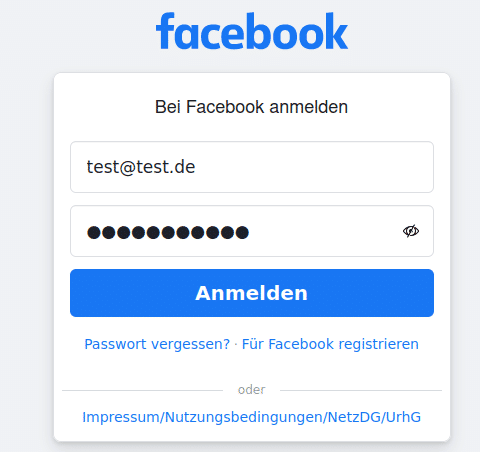

Anschließend kann man sich über die geklonte Webseite einloggen:

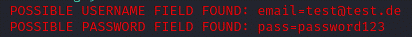

Als Angreifer müssten wir unserer Zielperson vorher natürlich noch eine Phishingmail mit einem Link zu unserer geklonten Webseite zukommen lassen. Loggt sich das Opfer dann ein, können wir diese Zugangsdaten direkt abfangen:

Wie im Screenshot zu sehen, wurden sowohl der Username als auch das Passwort korrekt abgefangen. Das eigentlich perfide ist aber, dass an dieser Stelle nichts passiert, was den User misstrauisch machen würde. Es erscheint kein Totenkopf auf dem Bildschirm, kein „DU WURDEST GEHACKT“, nein, alles was passiert ist eine Weiterleitung zur korrekten Webseite.

Und wenn wir ehrlich sind: Jeder von uns hat sich schon mal beim Eingeben des Passworts oder des Usernamens vertippt, ein Reload der Login Seite ist also nichts Ungewöhnliches (was einen eventuell stutzig machen könnte, wäre das Fehlen einer Fehlermeldung, aber auch das ist nicht so ungewöhnlich, dass es viele Menschen beunruhigen würde).

Was an dieser Stelle also vermutlich passiert, ist, dass der User sein Passwort einfach erneut eingeben wird. Und da er dies dieses Mal bei der richtigen Webseite macht, wird er korrekt in seinen Account eingeloggt und ahnt nichts Böses.

Im Hintergrund ist jetzt aber ein Hacker im Besitz seiner Zugangsdaten und kann damit auf diverse Weisen Unfug anstellen:

- Ein Hacker kann unerkannt Daten (Kreditkarten, Kontonummern, Adressen) aus dem Account auslesen und entweder selbst verwenden oder verkaufen

- Der Account kann durch den Hacker genutzt werden, um im Namen des eigentlichen Account Inhabers zu agieren (mit dem übernommenen Social Media Account eines Prominenten könnten etwa mit einem einzigen Post Millionen von Menschen erreicht werden, was durch einen Angreifer für politische Botschaften genutzt werden könnte)

- Ein Zugriff auf einen Email- oder Filesharing Account kann es einem Hacker ermöglichen, über einen längeren Zeitraum interne Informationen zu beziehen (Wirtschaftsspionage)

- Ein eifersüchtiger Partner oder eine eifersüchtige Partnerin könnte auf diese Weise die Kommunikation seines Partners/Partnerin überwachen

- Accounts bei Onlineshops könnten dazu genutzt werden, hochpreisige Waren zu bestellen und an die Adresse des Hackers liefern zu lassen bzw. hochpreisige Angebote einzustellen und die eigene Bankverbindung anzugeben, anstatt die des Account Inhabers (wobei beides zwar mit einer gewissen Aufweichung der Anonymität des Angreifers verbunden ist, aber auch dafür gibt es Lösungen, z.B. die Nutzung von Strohmännern)

Das sind natürlich nur Beispiele, der Fantasie des Angreifers sind hier kaum Grenzen gesetzt. Der limitierende Faktor ist eher die Art des Accounts (Onlineshop, Bank, Social Media etc.).

Die passende Domain

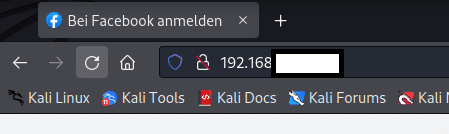

Wer sich den obigen Screenshot genauer anschaut, wird feststellen, dass die geklonte Webseite nicht unter einer Domain zu erreichen ist, sondern unter der IP-Adresse des Kali Linux Systems (zumindest bei einem Zugriff von außen, wenn wir uns die Seite direkt aus dem Kali Linux System anschauen wollen, können wir sie auch über 0.0.0.0 erreichen).

Dass das ein wenig ungewöhnlich ist, dürfte aber auch einem User auffallen, der mit IT sonst eher wenig am Hut hat.

Aus Angreifer Sicht ist der nächste logische Schritt nun also der Kauf einer passenden Domain, damit die Seite sich auch in der Adresszeile des Browsers kaum mehr vom Original unterscheidet.

Nehmen wir an, dass die Original Webseite die wir klonen möchten example.com ist. Dann könnten wir auf folgenden Wegen möglichst echt wirkende Domains kreieren:

- Andere Domainendung: Statt .com können wir einfach eine andere Domainendung wählen. Beispielsweise eine, die der Originalendung möglichst ähnlich ist (z.B. .co statt .com oder .dev statt .de). In diesem Fall gibt es eine gewisse Wahrscheinlichkeit, dass einem User die kleine Änderung nicht auffällt, insbesondere wenn der Link recht lang ist (z.B. https://www.example.co/profile/settings/changePassword.html). Die andere Möglichkeit wäre eine Domainendung zu wählen, die sich zwar offensichtlich vom Original unterscheidet, für den User aber plausibel ist. Bei einem Unternehmen das aus Deutschland kommt, wäre beispielsweise eine .de Domainendung plausibel (auch wenn das Unternehmen regulär die internationalere .com Domainendung nutzt). Für einen Onlineshop wäre die Domainendung .shop plausibel, für ein Technologieunternehmen die Domainendung .io und Endungen wie .bayern oder .berlin für Unternehmen die stark regional verwurzelt sind. Eine Liste mit möglichen Domainendungen findet man beispielsweise hier.

- Typosquatting: Immer mehr Menschen greifen nicht mehr über einen PC oder Laptop auf das Internet zu, sondern über ihr Smartphone. Auf den kleineren Tastaturen ist allerdings auch ein erhöhtes Potenzial für Tippfehler gegeben. Ein Angreifer kann also gezielt falsch geschriebene Varianten einer Domain registrieren. Einerseits solche, die aus typischen Tippfehlern resultieren (z.B. Buchstaben austauschen, die nah beieinander liegen. Dazu kann der Name der Domain einfach 100 Mal auf einer Handytastatur eingetippt werden und anschließend die häufigsten Fehler als Domain registriert werden) andererseits solche, die auf mangelnden Rechtschreibkenntnissen basieren (z.B. Wonung statt Wohnung). Fun Fact: RTL hat, vermutlich aus diesem Grund, nicht nur die Domain rtlnow.de registriert, sondern auch rtlnau.de

- Anhängen von Wörtern: Abhängig vom Inhalt der späteren Phishingmail können entsprechende Wörter an die Domain angehängt werden. Wenn der User beispielsweise aufgefordert werden soll, sein Passwort für die Webseite example.com zu ändern, könnte eine passende Domain dafür account-example.com oder password-example.com sein. Für eine Phishingmail, die mittels einer Nachricht des Kundensupports sensible Daten abfragen soll, könnte die Domain support-example.com genutzt werden. Da diese Domains einerseits die Originaldomain example.com enthalten und andererseits zum Inhalt der Mail passen, ergibt sich auch hier eine gewisse Wahrscheinlichkeit, dass der Adressat die Domain für legitim hält.

Hat man als Angreifer eine passende Domain mit hohem Verwechslungspotenzial registriert, kann man unter dieser Domain die Phishingseite zur Verfügung stellen. Im letzten Schritt müssen dann nur noch die Opfer auf die Seite aufmerksam gemacht werden. Wie man dazu entsprechend glaubwürdige Emails erstellt, werden wir uns in einem weiteren Beitrag ansehen.

Als legitimer Webseiten Betreiber kann man es dem Angreifer an dieser Stelle zumindest ein wenig schwerer machen, indem man zumindest die Domains selbst registriert, bei denen ein besonders hohes Verwechslungspotenzial besteht. Die entsprechenden Kosten liegen pro Domain etwa im niedrigen zweistelligen Bereich, sodass hier keine übermäßigen Kosten anfallen, wenn beispielsweise 10 besonders ähnliche Domains registriert werden.

Alle möglichen Domains zu registrieren ist dagegen kaum möglich, da die oben genannten Variationsmöglichkeiten ja auch noch kombiniert werden können (z.B. support-example.co), wodurch sich pro Domain schnell mehrere zehntausend Varianten ergeben.

Was kann man damit machen?

An dieser Stelle haben wir als Angreifer folgendes:

- Eine Phishing Webseite die dem Original täuschend ähnlich sieht

- Die Möglichkeit über diese Webseite Zugangsdaten abzufangen

- Eine Domain die sich nur geringfügig von der Original Domain unterscheidet

Das können wir mit anderen emailbasierten Angriffsmöglichkeiten kombinieren:

- Aufgrund von Email Schemata kennen wir die Emailadresse aller Mitarbeiter einer Firma

- Ein möglicherweise fehlender SPF Record erlaubt uns das Spoofen einer legitimen Absenderadresse

- Mittels einem Tool wie Holehe können wir herausfinden, welche Webseiten mit einer bestimmten Emailadresse genutzt werden, sodass wir passgenaue Phishingmails erstellen können

Damit ist es uns nun also möglich, den Mitarbeitern einer Firma eine Email zukommen zu lassen, die scheinbar von einem legitimen Service stammt und auf eine Seite verweist, die beispielsweise der Login Seite dieses Service täuschend ähnlich sieht. Loggt sich nun ein Mitarbeiter ein (ein einziger reicht!) können wir seine Zugangsdaten abfangen und den Account übernehmen.

Da der Mitarbeiter nach dem Login Versuch auf die korrekte Login Seite weitergeleitet wird, stehen die Chancen ziemlich gut, dass er nicht misstrauisch wird. Sollten keine weiteren Sicherheitsmaßnahmen (z.B. 2FA) vorhanden sein, können wir als Angreifer den Account nun also unerkannt mitnutzen. Das ist beispielsweise bei Email Accounts sehr interessant, da diese einerseits ein Mitlesen der Kommunikation des jeweiligen Mitarbeiters möglich machen und andererseits über die Passwort Rücksetzung die Möglichkeit bieten, weitere Accounts zu übernehmen.

Gegenmaßnahmen

Als Anbieter: Dynamische Inhalte

Wer ein wenig mit dem SEToolkit herumspielt wird merken, dass es auf den allermeisten Webseiten recht gut funktioniert. Probleme (im Sinne von Fehldarstellungen) treten allerdings dann auf, wenn auf der originalen Webseite viele dynamische Inhalte zu sehen sind.

Das liegt daran, dass HTML und CSS Dateien recht leicht kopiert werden können. Bei dynamischen Inhalten, die etwa mittels JavaScript verändert werden, ist das nicht so einfach möglich. Das zeigt sich beispielsweise bei Webseiten, die viele Werbeanzeigen verwenden. Diese werden heutzutage in der Regel nicht in Form von Bildern eingebunden (obwohl man das teilweise bei älteren Webseiten auch noch findet), sondern dynamisch über JavaScript gesteuert. Dadurch wird es möglich, dass unterschiedliche User unterschiedliche Werbeanzeigen auf derselben Seite sehen. Wer beispielsweise vorher auf einer Webseite für Outdoor Bekleidung war, könnte entsprechend Werbung für Jacken angezeigt bekommen, während jemand der sich zuvor Kochvideos angesehen hat, womöglich empfänglicher für die Werbung eines Restaurants ist.

Diese Werbeinhalte sind nicht nur von Besucher zu Besucher verschieden, sondern können sich auch im Laufe des Besuchs verändern. Sodass beispielsweise zunächst Werbung A angezeigt wird und danach Werbung B.

Wer SEToolkit auf stark werbelastigen Webseiten ausprobiert, wird merken, dass es dabei häufiger zu einer falschen Darstellung der Inhalte kommt, als bei Seiten mit wenig Werbung. Potenziell ergibt sich damit für den User also die Möglichkeit zu bemerken, dass etwas mit der Webseite nicht in Ordnung ist.

Allerdings bringen dynamische Inhalte auch wieder ganz eigene Probleme mit sich, sodass es sich hier keinesfalls um eine Ideallösung handelt. Wer allerdings ein wenig Zeit hat, sollte mal ausprobieren, wie leicht sich die eigene Webseite mit dem SEToolkit nachbauen lässt und wie sich gegebenenfalls Änderungen an der Webseite auf die Darstellung des Klons auswirken.

Als Anbieter: User konditionieren

Als Anbieter bzw. Betreiber einer Webseite sollte man den User darauf konditionieren, keine Daten über Emails preiszugeben.

Wenn User nämlich andauernd Mails erhalten, in denen sie aufgefordert werden, auf Links zu klicken und Daten einzugeben, dann kommt ihnen dieses Verhalten normal vor. Das wiederum erleichtert einem Angreifer die Arbeit natürlich massiv.

Wenn der User dagegen nie eine entsprechende Mail erhält, wird er deutlich misstrauischer sein und sich die Mail vermutlich genauer anschauen.

Dementsprechend sollte man als Webseitenbetreiber möglichst auf Links in Mails verzichten (abgesehen von Gelegenheiten bei denen diese unbedingt nötig sind, z.B. Passwort Rücksetzungslinks).

Als User: Über den Browser

Um das Risiko, dass über eine Phishingwebseite Zugangsdaten mitgelesen werden, möglichst zu vermeiden, sollte man immer versuchen, sich über den Browser einzuloggen und nicht über den Link in einer Email.

Wenn man also eine Email von seiner Bank bekommt, in der man darüber informiert wird, dass das Konto wegen ungewöhnlicher Aktivitäten gesperrt wurde und erst nach einer Verifizierung wieder verfügbar ist, dann sollte man auf keinen Fall auf den bereitgestellten Link klicken.

Stattdessen sollte man die Webseite der Bank direkt aufrufen. Wichtige Seiten können dazu im Browser mit Lesezeichen versehen werden, sodass man sich die URL nicht einmal merken muss. Sollte man das noch nicht gemacht haben, kann man die Login Seite immer noch googlen, wie etwa im folgenden Fall die Office Login Seite von Microsoft:

Gerade bei sehr weit verbreiteter Software ist es äußerst unwahrscheinlich, dass ein Angreifer seine Phishingseite vor der echten Webseite in den Suchergebnissen platzieren kann. Bei Nischenprodukten kann diese Möglichkeit allerdings nicht vollständig ausgeschlossen werden, sodass die sichere Alternative das Speichern der korrekten Login Seite in den Lesezeichen ist.

Über den gespeicherten Link hat man dann die Sicherheit, dass man sich auf der korrekten Webseite einloggt. Anschließend kann dann geprüft werden, ob die Meldung in der Email korrekt war oder nicht. Falls das Bankkonto beispielsweise tatsächlich gesperrt wurde, wird bei einem Login Versuch mit Sicherheit eine entsprechende Fehlermeldung angezeigt werden.

Finden sich im Account dagegen keine Hinweise, die die Nachricht in der Mail bestätigen, dann kann man sich recht sicher sein, dass es sich um einen Phishingversuch handelt.

Sollte man die Phishingmail nicht als Privatperson erhalten haben, sondern über den Firmenaccount, dann macht es an dieser Stelle noch Sinn, die Mail an die IT-Abteilung weiterzuleiten, damit die entsprechende Domain direkt geblockt werden kann und andere Mitarbeiter ebenfalls über den Phishingversuch informiert werden können.

Als User: Vorsicht bei Reloads

Wie oben gesehen, wird nach dem Abfangen der Zugangsdaten auf der Phishingseite die korrekte Webseite geladen. Wenn einem dieses Verhalten also auffallen sollte, dann sollten sofort alle Alarmglocken läuten und dann schadet es mit Sicherheit nicht, proaktiv das Passwort für die entsprechende Seite zu ändern.

Zwei Dinge kann man nun einwenden: Erstens, dass der Reload der Login Seite ja auch durch einen simplen selbstverschuldeten Fehler zustanden gekommen sein kann (z.B., weil man sich bei der Passwort Eingabe vertippt hat). Das stimmt natürlich. Um diese Möglichkeit auszuschließen (und damit zu verhindern, dass man jedes Mal wenn man sich vertippt sein Passwort ändern muss), verwendet man am besten einen Passwort Manager.

Aus diesem kann sowohl der Username als auch das Passwort kopiert werden, Falscheingaben sind somit praktisch nicht mehr möglich. Sollte dann dennoch ein Reload der Login Seite stattfinden, kann man mit hoher Wahrscheinlichkeit davon ausgehen, dass die Zugangsdaten abgefangen wurden.

Zweitens findet der Reload ja erst statt, nachdem die Zugangsdaten durch den Angreifer abgefangen wurden. Man muss also potenziell damit rechnen, dass eine Passwortänderung nicht mehr problemlos durchzuführen ist:

- Möglich ist, dass der Angreifer sich mit den abgefangenen Zugangsdaten bereits selbst eingeloggt und das Passwort auf einen nur ihm bekannten Wert geändert hat (dieser Vorgang lässt sich mittels Tools zur Browsersteuerung automatisieren, sodass der Angreifer einen Geschwindigkeitsvorteil gegenüber einem menschlichen User haben dürfte). In diesem Fall wäre man also aus dem eigenen Account ausgesperrt. Das ist gewissermaßen das Worst Case Szenario. Probieren könnte man in diesem Fall, ob man über die Passwort Vergessen Funktion ein neues Passwort anfordern kann. Sollte der Hacker allerdings auch die Emailadresse geändert haben, die zum Account gehört, läuft diese Möglichkeit ebenfalls ins Leere. Als letzte Möglichkeit bleibt dann nur noch den Support des Anbieters zu kontaktieren und zu hoffen, dass man auf diesem Weg wieder Zugang erhält.

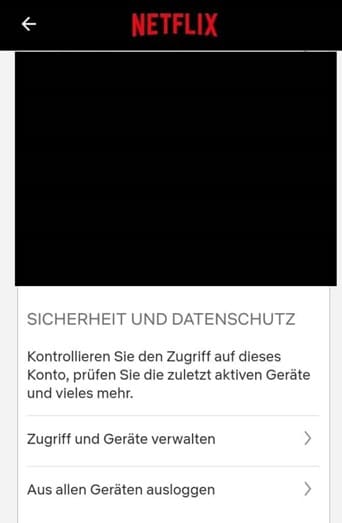

- Denkbar wäre ebenfalls, dass sich der Angreifer zwar in den Account eingeloggt hat, aber keine Anstalten macht, das Passwort zu ändern. Sein Ziel wäre damit, möglichst unauffällig zu bleiben, beispielsweise um über einen längeren Zeitraum hinweg Daten abgreifen zu können. Falls die Webseite so aufgebaut sein sollte, dass bei einer Passwortänderung kein Logout stattfindet, hätte der Angreifer auch dann noch eine gültige Session, wenn das Passwort durch den User geändert wird. In diesem Szenario kennt der Angreifer zwar das neue Passwort nicht und könnte sich somit nicht erneut einloggen, da er eine gültige Session hat, kann er den Account weiterhin nutzen (falls kein Logout nach Inaktivität implementiert ist, ist die Nutzungsdauer sogar potenziell unbeschränkt). Um dieses Szenario zu verhindern, sollte darauf geachtet werden, dass bei einer Passwortänderung alle bestehenden Sessions beendet werden. Bei Netflix gibt es dazu beispielsweise die Option, sich aus allen Geräten auszuloggen:

Allerdings ist nicht garantiert, dass jede Webseite eine entsprechende Möglichkeit anbietet. Am besten ist es dementsprechend, wenn der Hacker gar nicht erst Zugriff auf den Account erhält. Dies kann durch eine weitere Sicherheitsmaßnahme sichergestellt werden.

Als User: 2-Faktor-Authentifizierung

Jeder macht mal Fehler. Auch wenn man also noch so gut über Phishing Bescheid weiß, kann es doch mal passieren, dass man auf eine entsprechende Mail hereinfällt. Beispielsweise weil man gerade abgelenkt ist, weil der Kollege nebenan eine interessante Geschichte erzählt und man die Mail deshalb nur überfliegt oder weil man einfach andere Dinge im Kopf hat.

Kann passieren. Zumal wenn die Mail und die Webseite inklusive Domain gut gemacht sind. Da dies also ein mögliches Szenario ist, sollte man Maßnahmen treffen, um die Auswirkungen zu reduzieren. Dazu gehört in diesem Fall die Aktivierung einer 2-Faktor Authentifizierung (die mittlerweile von vielen Webseiten zumindest optional angeboten wird, bei einigen wenigen sogar verpflichtend ist).

Wenn ein zweiter Faktor für den Login notwendig ist (üblicherweise ein Zahlencode aufs Handy) dann kann der Angreifer mit dem abgefangenen Passwort nichts anfangen (natürlich immer vorausgesetzt, dass man pro Service ein eigenes Passwort vergeben hat und nicht dasselbe für verschiedene Services wiederverwendet…).

Die 2-Faktor Authentifizierung kann somit als zweite Verteidigungslinie gesehen werden, die den Angriff dann stoppt, wenn man den ersten Fehler gemacht hat und auf die Phishingmail hereingefallen ist.

Fazit

Glaubhafte Phishingwebseiten zu erstellen, ist wirklich leicht. Wie oben zu sehen, waren nicht mehr als ein paar Klicks nötig, um eine glaubhafte Kopie einer realen Webseite zu erstellen. Dementsprechend sind solche Angriffe für eine Vielzahl potenzieller Angreifer möglich, da praktisch keine technologische Hürde existiert. Das wiederum bedeutet, dass diese Angriffe in der Praxis häufig vorkommen.

User, auch wenn sie ansonsten nichts mit IT zu tun haben, sollten für diesen Angriffsvektor also sensibilisiert werden. Mit relativ einfachen Gegenmaßnahmen wie den Login nur über den Browser vorzunehmen und nicht über Links und die Aktivierung einer 2-Faktor Authentifizierung kann man den Angriff recht leicht ins Leere laufen lassen. Aber eben nur dann, wenn man ihn kennt…