Spearphishing mit Meta Daten

Oder: Was Ihre Dokumente über Sie und Ihren Arbeitsplatz verraten

Im fünften Teil unserer „Emails als Waffe“ Serie haben wir uns bereits angeschaut, wie wir eine einfache Phishingseite erstellen und damit Zugangsdaten abfangen können. Entsprechende Phishingmails müssen dazu an einen großen Empfängerkreis versandt werden, da damit zu rechnen ist, dass nur ein sehr kleiner Teil der Adressaten darauf hereinfallen wird.

In diesem Beitrag schauen wir uns nun an, wie wir individuell zugeschnittene Phishingmails erstellen können. Diese enthalten Details, von denen vielen Usern nicht bewusst ist, dass diese öffentlich zugänglich sind. Die Mail wirkt dadurch überaus glaubhaft, da der Empfänger davon ausgeht, dass derjenige der diese Details kennt, legitim sein muss.

Die Erstellung entsprechender Mails ist auf verschiedene Weisen möglich. Wir konzentrieren uns in diesem Beitrag auf die Erstellung von Spearphishing Mails basierend auf Informationen, die aus den Meta Daten von Dokumenten ausgelesen werden können.

Mit Google Dorking Dokumente finden

Um Daten aus Dokumenten auszulesen, müssen wir uns im ersten Schritt natürlich zunächst einmal Dokumente besorgen. Wie bei so vielem anderen auch, ist uns dabei Google behilflich. Statt der normalen Standardsuche, werden wir aber einige Suchoperatoren verwenden, mit denen wir gezielt nach Dokumenten suchen können.

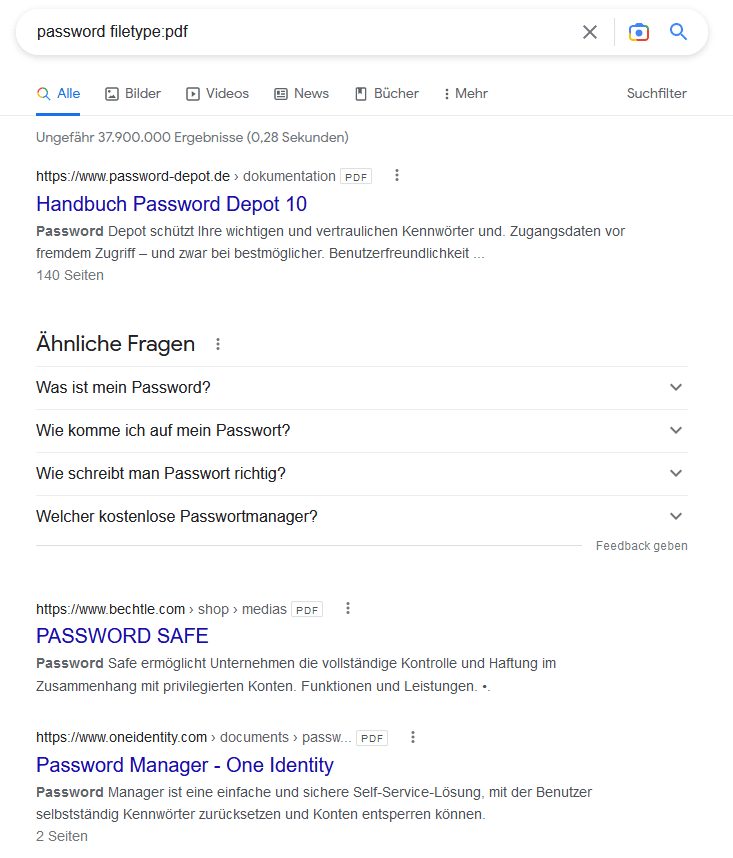

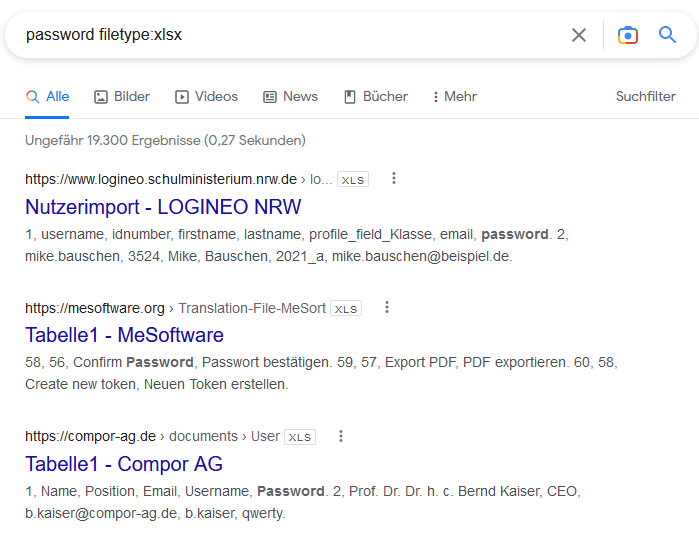

Filetype

Zusätzlich zu unserem normalen Suchbegriff (in diesem Fall „password“) können wir mit dem Suchoperator filetype die Suche auf bestimmte Dateitypen beschränken. In diesem Fall möchten wir uns nur PDF Dateien anzeigen lassen.

Wie zu sehen, erhalten wir damit hauptsächlich Dokumentationen von Passwort Managern. Auch das Suchen nach anderen Dateitypen wie .xlsx (Excel) ist möglich.

Anmerkung: Bei den zu sehenden Daten handelt es sich um Beispieldaten, es ist aber nicht ausgeschlossen, dass man auf diese Weise tatsächliche User- oder Passwort Daten finden kann.

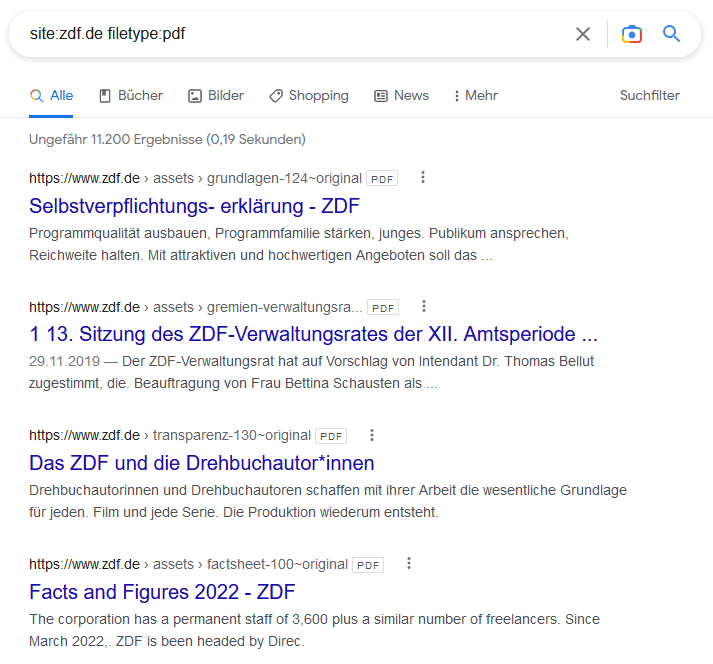

Site

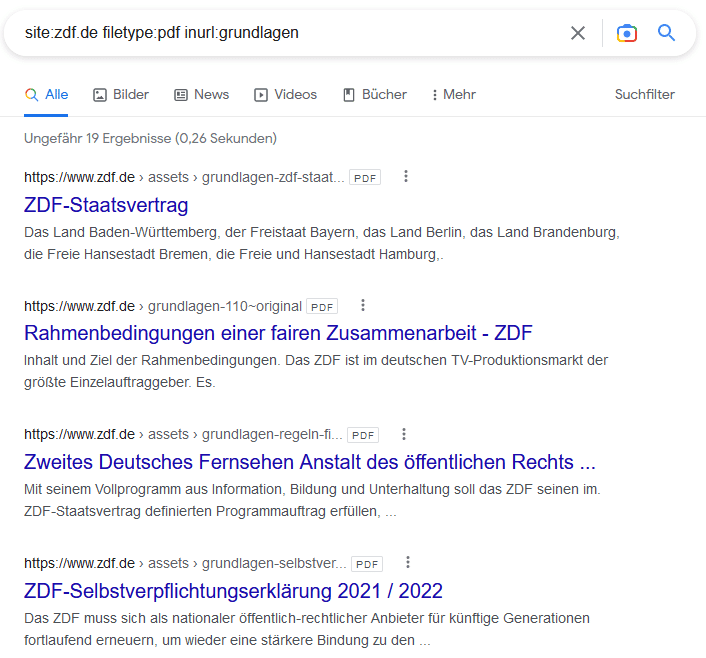

Wie oben zu sehen, werden uns in der Regel sehr viele Ergebnisse angezeigt, wenn wir nach einem Keyword suchen. Mit dem Suchoperator site können wir die Suchergebnisse deshalb auf eine bestimmte Domain beschränken. In diesem Fall auf die Domain zdf.de.

Wie im Screenshot zu sehen, werden uns nun nur noch PDF Dateien angezeigt, die auf zdf.de zu finden sind. Mit dem site Operator können wir unsere Suche also gezielt auf ein einziges Ziel begrenzen.

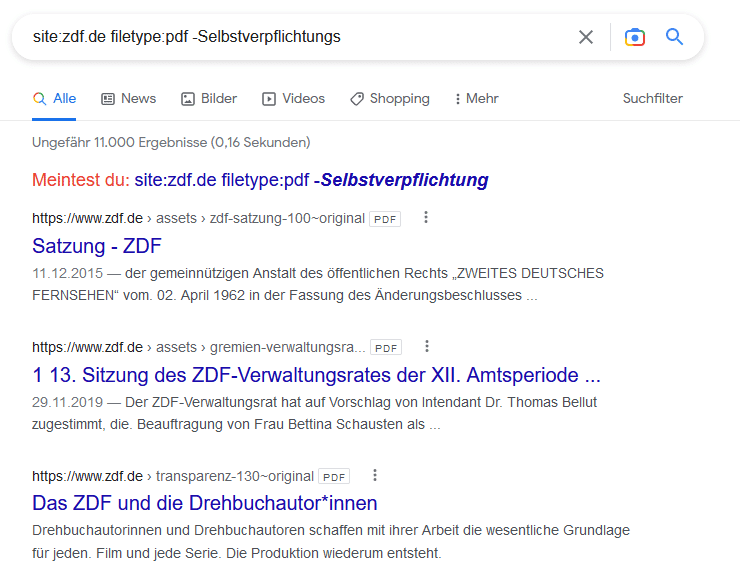

- Minus

Unter Umständen reicht eine Beschränkung auf eine bestimmte Webseite und einen Dateityp nicht aus, da immer noch viel zu viele Ergebnisse erscheinen. Mit dem Minus Symbol können dann bestimmte Wörter (oder auch Seiten) aus den Ergebnissen ausgeschlossen werden. Der obige Screenshot zeigt beispielsweise als erstes Ergebnis eine Selbstverpflichtungserklärung. Mit dem Minus Operator können wir die Ergebnisse um diesen Begriff reduzieren.

Wie zu sehen, wird das erste Ergebnis (und insgesamt 200 Stück) durch diesen Suchoperator entfernt.

Insbesondere ist das auch dann hilfreich, wenn ein Suchbegriff verschiedene Bedeutungen haben kann. So findet man beispielsweise zu „Tatort“ sowohl Webseiten die sich mit der Fernsehsendung befassen, als auch Nachrichten, in denen ein echter Tatort erwähnt wird. Wer nur an letzterem interessiert ist, kann mit dem Minus Operator die Webseite der ARD von der Suche ausschließen.

Inurl

Möglicherweise reicht es nicht aus, die Ergebnisse auf eine bestimmte Seite zu begrenzen. Wie oben zu sehen, kommen beispielsweise für das ZDF über 11.000 Ergebnisse zustande. Mit dem Suchoperator inurl können wir die Ergebnisse auf diejenigen beschränken, bei denen ein bestimmtes Wort in der URL vorkommt. Beispielsweise können wir uns mit inurl:grundlagen nur die Ergebnisse anzeigen lassen, in deren URL das Wort „grundlagen“ vorkommt.

Wie zu sehen, schränkt das die Ergebnisse massiv ein, von über 11.000 auf gerade mal 19.

Intext

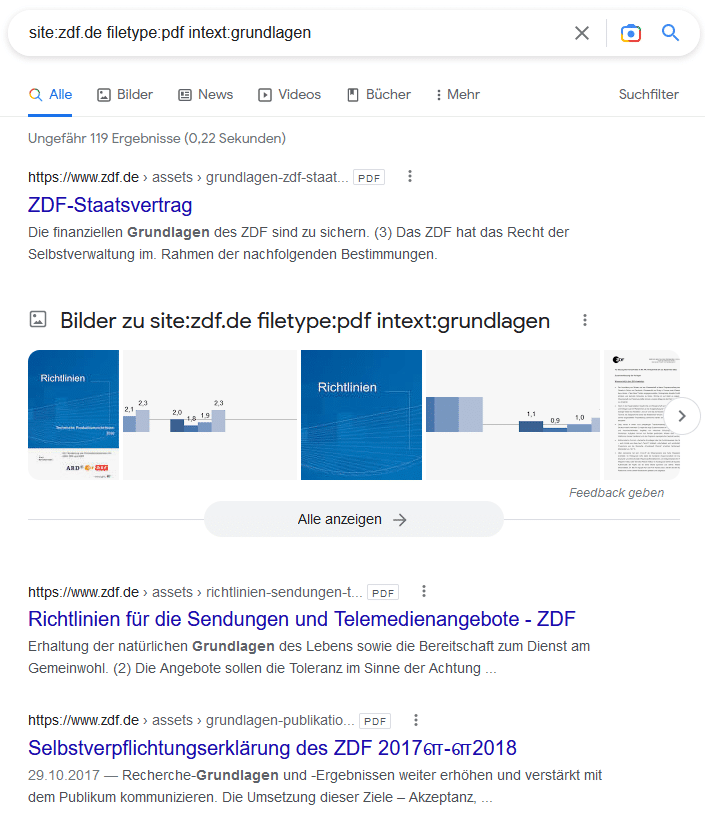

Der Operator intext funktioniert ähnlich wie inurl, nur, dass er sich eben auf den Text einer Webseite statt auf deren URL bezieht.

Wie im Screenshot zu sehen, ist jetzt jeweils das Wort „Grundlagen“ in den Webseiten Texten fett markiert. Auch mit diesem Suchoperator können wir die Ergebnismenge massiv reduzieren: von über 11.000 auf 119.

Kombinationen

Die hier vorgestellten Suchoperatoren sind vor allem bei der Suche nach Dokumenten hilfreich. Darüber hinaus gibt es aber noch eine ganze Reihe weiterer Suchoperatoren:

Diese können auch beliebig kombiniert werden, sodass etwa folgende Suchanfragen möglich sind:

- Password site:example.com filetype:docx

- Suche nach Word Dokumenten mit dem Wort „Password“ auf der Seite example.com

- inurl:admin filetype:xlsx –example

- Suche nach Excel Dokumenten auf Seiten in deren URL „admin“ vorkommt, die aber nicht das Wort „example“ enthalten (damit kann man nach fehlerhaft konfigurierten Admin Verzeichnissen suchen, bei denen möglicherweise ein Zugriff auf Dateien möglich ist, die eigentlich nicht aufrufbar sein sollten. Gleichzeitig werden False Positives durch Beispieldaten reduziert)

- site:example.com filetype:pdf –inurl:user

- Suche nach PDF Dokumenten auf der Seite example.com in deren URL nicht das Wort „user“ vorkommt (falls es sehr viele Dokumente gibt die durch User hochgeladen wurden, für uns aber nicht relevant sind, können wir die entsprechende URL auf diese Weise von der Suche ausschließen)

Eine umfangreiche Übersicht über weitere Google Dorks (aktuell über 7500) findet sich in der Google Hacking Datebase.

Meta Daten auslesen (manuell)

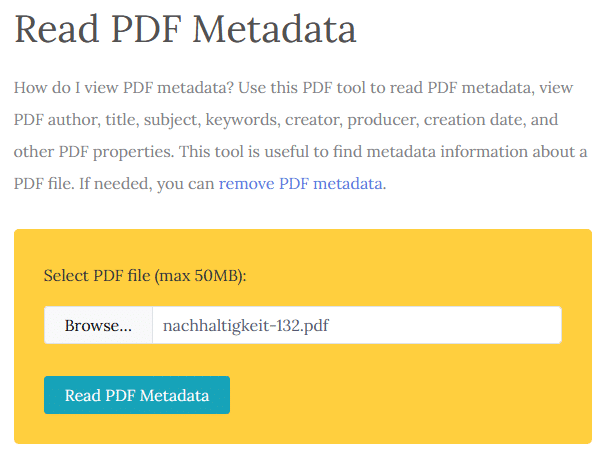

An dieser Stelle haben wir nun verschiedene Dokumente gefunden und können damit beginnen, deren Meta Daten auszulesen. Zunächst werden wir das manuell (Dokument für Dokument) machen. Dazu benutzen wir die Seite pdfyeah.com.

Dort laden wir jeweils die Dokumente hoch, die wir zuvor über Google heruntergeladen haben (für diesen Test verwenden wir Dokumente, die über die Google Suche „site:zdf.de filetype:pdf“ gefunden wurden).

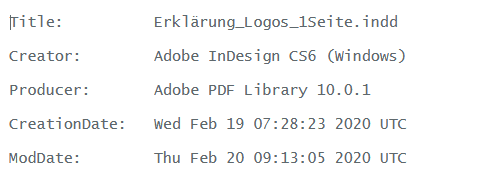

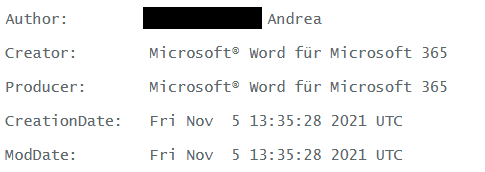

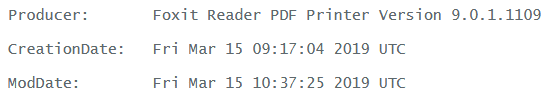

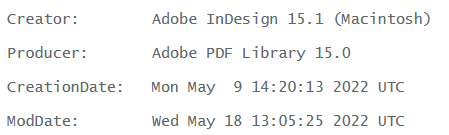

Nachfolgend sind einige Screenshots zu sehen, die Meta Daten zeigen, die in den Dokumenten auf der ersten Seite gefunden wurden.

Mit recht geringem Aufwand kennen wir nun zumindest einen Teil der Software, die beim ZDF genutzt wird (inklusive genauer Versionen und Betriebssysteme). Zudem wissen wir, welche Mitarbeiter die entsprechenden Dokumente erstellt haben.

Da wir über das Email Schema der Domain zu jedem Namen auch die Emailadresse erstellen können, könnten wir nun eine Mail an Andrea X schreiben.

Beispielsweise könnten wir sie darüber informieren, dass die von ihre genutzte Word Version veraltet ist und dass sie bitte schnellstmöglich auf [Link zu unserer Seite mit einem bösartigen Update] die aktuelle Version herunterladen sollte, da sie ansonsten Gefahr läuft, gehackt zu werden.

Alternativ könnten wir auch die Mailadresse des Vorgesetzten oder der Vorgesetzten von Andrea (wer das ist kann man vermutlich über Xing oder LinkedIn herausfinden) spoofen und sie darüber informieren, dass eine Änderung an dem von Andrea verfassten Text [Name des Textes] notwendig ist und dass sie dazu bitte die Zugangsdaten bereitstellen soll, die nötig sind, um das Dokument intern zu editieren.

Natürlich ist nicht garantiert, dass Andrea darauf hereinfällt, da wir aber über 11.000 Dokumente zur Verfügung haben, werden wir noch diverse weitere Namen und User finden, bei denen wir unser Glück versuchen können.

Meta Daten automatisiert auslesen (Foca)

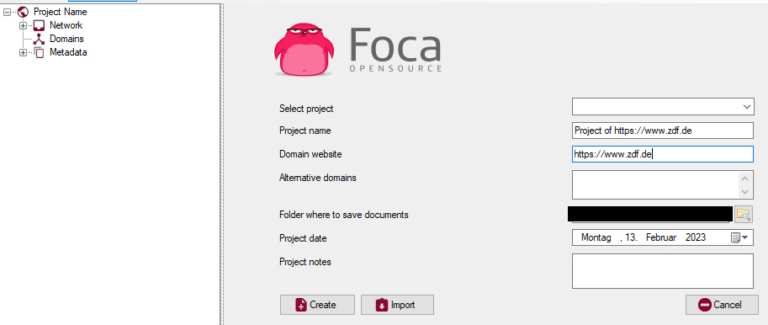

Wenn wir auf unserer Ziel Domain nur eine Handvoll an Dokumenten finden konnten, können diese ohne Probleme auch manuell untersucht werden. Anders sieht es etwa bei den über 11.000 Ergebnissen aus, die wir auf der Webseite des ZDFs gefunden haben (zur Erinnerung: das sind nur die PDF Dateien, würden wir zusätzlich auch nach anderen Dokumenten suchen, würde sich die Zahl nochmals erhöhen).

Kaum jemand möchte wohl den ganzen Tag dasitzen und diese Dokumente nacheinander manuell auf enthaltenen Meta Daten überprüfen. Glücklicherweise müssen wir das aber auch nicht, denn es gibt ein Tool dafür. Mit FOCA (der Name steht für Fingerprinting Organizations with collected archives) können wir automatisch alle Dokumente einer Domain auf die enthaltenen Meta Daten hin untersuchen.

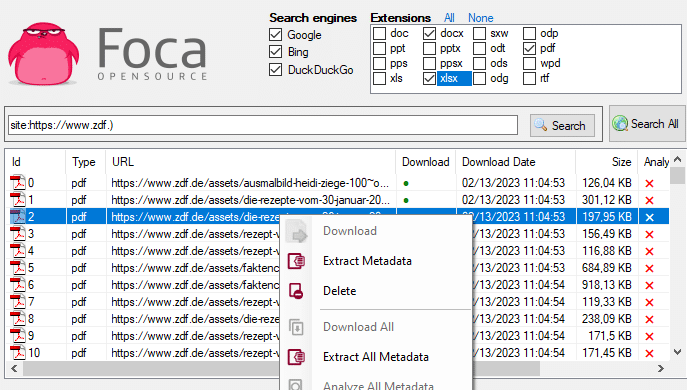

Nachdem wir ein neues Projekt erstellt haben, können wir die Domain eingeben. Nach einem Klick auf „Create“ können wir dann auswählen, welche Dateitypen wir analysieren möchten und welche Suchmaschinen dafür zum Einsatz kommen sollen.

In diesem Fall haben wir alle Suchmaschinen ausgewählt, die Dateitypen aber auf Word, Excel und PDF beschränkt. Anschließend starten wir die Suche und laden die gefundenen Dokumente herunter. Zwar findet FOCA nicht alle 11.000 Ergebnisse, die wir bei Google gesehen haben, doch auch mit den vorhandenen sollten wir gut arbeiten können. Nachdem die Dokumente heruntergeladen wurden, können wir mit „Extract All Metadata“ die Meta Daten extrahieren.

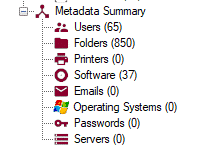

Auf der linken Seite in unserem Projekt erscheint dann ein Metadata Summary.

Wie zu sehen konnten wir 65 User Namen aus den Dokumenten extrahieren. Diese werden wir jetzt zwar aus Gründen der Privatsphäre nicht per Screenshot zeigen, allerdings sind diese Informationen grundsätzlich öffentlich zugänglich.

Ein Hacker könnte die gefundenen User Namen beispielsweise für Brute Force oder Dictionary Angriffe auf das Passwort des jeweiligen Users nutzen.

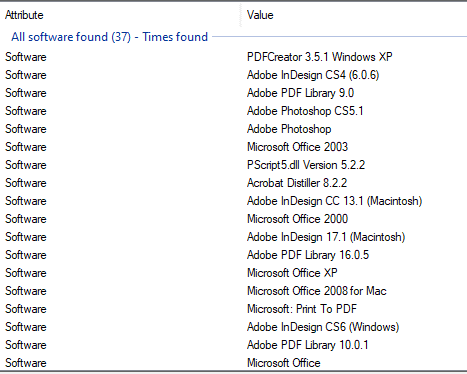

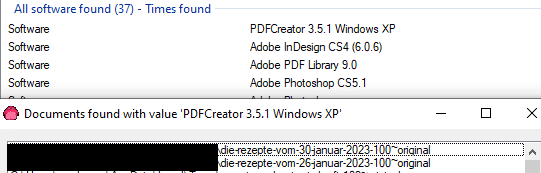

Ebenfalls interessant ist die gefundene Software.

Das ist für uns als Angreifer aus zwei Gründen hilfreich: Erstens wissen wir nun, welche Software Versionen genutzt werden und können dem User eine passgenaue Phishingmail schicken (dazu später mehr). Zweitens erfahren wir grundsätzlich mehr über den intern genutzten Technologie Stack. In diesem Fall z.B., dass noch in einigen Fällen das mittlerweile hoffnungslos veraltete Betriebssystem Windows XP zum Einsatz kommt.

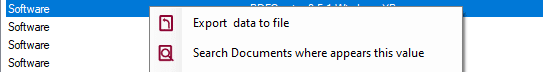

Natürlich besteht auch die Möglichkeit, dass ein Dokument vor Jahren auf einem Windows XP System erstellt und dann hochgeladen wurde. Um zu sehen, wie aktuell die jeweiligen Dokumente sind, suchen wir jetzt also, wo der Wert (in diesem Fall PDFCreator 3.5.1 Windows XP) überall vorkommt.

Auch für die Erstellung aktueller PDF Dateien wurde also der PDF Creator für Windows XP genutzt, was vermuten lässt, dass dieses Betriebssystem immer noch zum Einsatz kommt, obwohl es mittlerweile unzählige Sicherheitslücken aufweist.

Passgenaue Phishingmails

Aus den Metadaten können wir beispielsweise folgende Informationen auslesen (natürlich enthält nicht jedes Dokument immer alle Informationen):

- Namen der Verfasser eines Dokuments

- Aufgrund bekannter Email Schemata kennen wir daher auch die Emailadressen

- Benutzernamen bzw. Login Namen

- Auch interessant für Brute Force oder Dictionary Angriffe

- Verwendete Software und exakte Versionen

- Auch interessant für die Suche nach passenden Exploits

- Betriebssysteme und Patch Level

- Auch interessant für die Suche nach passenden Exploits

- Pfade auf dem System, auf dem das Dokument erstellt wurde

- Informationen über Drucker

Da den meisten Menschen nicht klar ist, dass diese Informationen öffentlich zugänglich in Meta Daten enthalten sein können, gehen sie in der Regel davon aus, dass jemand, der diese Informationen kennt, einen legitimen Grund dafür hat.

Fragen Sie sich selbst: Wenn Sie eine Mail von (scheinbar) Microsoft erhalten, in der Ihr Name drin steht, die exakte Word Version die Sie nutzen, der Name eines Ordners, den Sie tatsächlich angelegt haben, würden Sie dann nicht auch vermuten, dass es sich wirklich um eine echte Microsoft Mail handelt? Wer sonst sollte diese Informationen haben?

Gut, möglicherweise fallen SIE nicht darauf rein (immerhin lesen Sie gerade einen Blog Beitrag zum Thema Phishing, haben also vermutlich ein gewisses Interesse an der Thematik), aber bei vielen anderen klappt es. Und je nachdem, was man als Angreifer erreichen möchte, ist schon ein einziger Mitarbeiter, der darauf hereinfällt, ausreichend.

Denn während wir mit unseren Massen Phishingmails hauptsächlich versucht haben, Zugangsdaten abzugreifen, können wir nun auch versuchen, User zur Ausführung von Malware zu bewegen.

Da wir wissen, welche Software ein bestimmter User nutzt, können wir ihn nun mit einer Mail im folgenden Stil über eine vermeintliche Schwachstelle in dieser Software informieren:

Sehr geehrter Herr [korrekter Name aus Meta Daten],

in der von Ihnen genutzten Software [korrekte Software aus Meta Daten] ist eine kritische Schwachstelle aufgetaucht. Diese wird aktuell durch Angreifer bereits aktiv ausgenutzt und kann dazu führen, dass ein Hacker Zugriff auf Ihre Daten erhält.

Um dies zu verhindern, installieren Sie bitte schnellstmöglich das folgende Update: [Link zu unserer bösartigen Domain die dem Original möglichst ähnlich ist]

Mit diesem Update wird die Schwachstelle behoben und Ihre Daten sind wieder sicher.

Wir entschuldigen uns für die entstandenen Unannehmlichkeiten.

Ihr [Name des Software Herstellers] Support Team

Kaum jemand möchte schuld daran sein, wenn die Firma gehackt wird. Da die Mail aufgrund der enthaltenen Details zudem glaubwürdig wirkt, stehen die Chancen nicht schlecht, dass manche User das vermeintliche Update installieren werden (bei dem es sich natürlich um Malware handelt).

Exkurs: Meta Daten in Bildern - Ich weiß wo du wohnst

Aufgrund der potenziell überaus sensiblen Informationen unternehmen wir an dieser Stelle aber auch einen kurzen Exkurs zum Thema Meta Daten in Bildern. Das ist, wie erwähnt, im professionellen Umfeld zwar weniger relevant, kann aber für die persönliche Privatsphäre durchaus eine gewichtige Rolle spielen.

Bilder können GPS Informationen enthalten. Diese sind teilweise auf wenige Meter genau. Wer also ein Bild in seinem Wohnzimmer aufnimmt, der gibt damit unter Umständen auch direkt seine Adresse preis.

Als Beispiel schauen wir uns dazu ein Bild auf Flickr an.

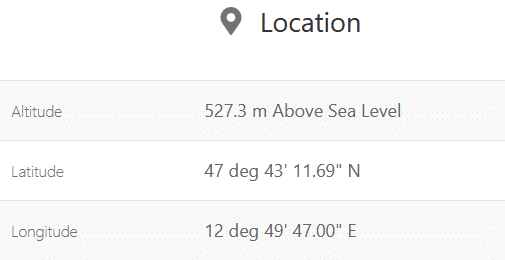

Aus den Meta Daten des Bildes, können wir die GPS Informationen (Längen- und Breitengrad) auslesen.

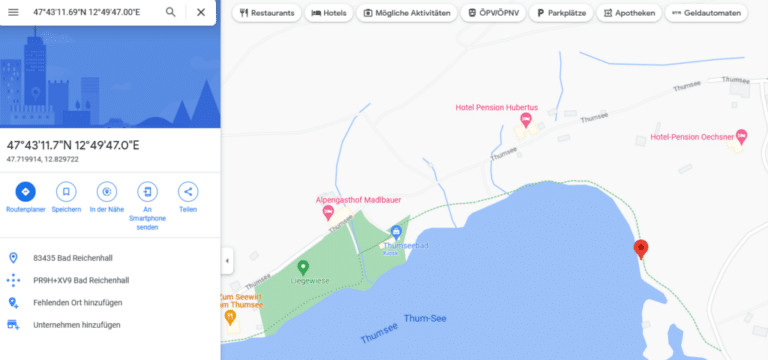

Diese Koordinaten können wir anschließend über Google Maps suchen.

Korrekterweise wurde also das Ufer des Thumsees identifiziert. Die Längen- und Breitengrad Koordinaten müssen dafür in einer bestimmten Formatierung angegeben werden. Details dazu finden sich in folgendem Beitrag (wir haben uns für die DMS Variante entschieden).

Über die Streetview Ansicht finden wir zudem noch mehrere Bilder, mit denen wir die Blickrichtung verifizieren können.

Bei Landschaftsaufnahmen ist das in der Regel nicht problematisch (in unserem Beispiel Fall steht bei Flickr sowieso dran, wo das Bild aufgenommen wurde). Wie aber sieht es bei Bildern auf anderen Seiten aus?

Wer sich beispielsweise auf einer Datingseite registriert, würde wohl kaum auf die Idee kommen, öffentlich sichtbar im eigenen Profil direkt die Privatadresse anzugeben. Immerhin gibt es ja auch genug Verrückte auf der Welt.

Wenn man aber die Meta Daten aus dem Bild nicht selbst entfernt und auch der Anbieter dies nicht macht, dann ist es ein leichtes, die entsprechenden Informationen auszulesen. Und dann steht eben unter Umständen der Stalker vor der Tür.

Aus diesem Grund werden sensible Meta Daten von Webseiten wie Instagram oder Facebook entfernt (was jeder selbst ausprobieren kann, indem er ein Bild mit Meta Daten auf Instagram hochlädt, es anschließend wieder herunterlädt und dann vergleicht, welche Daten noch enthalten sind). Bei weniger stark frequentierten Seiten ist das unter Umständen aber nicht immer der Fall. Hier sollte man sich als User also überlegen, ob man die Seite überhaupt nutzen muss (da es der Anbieter mit der Privatsphäre seiner User ja scheinbar nicht so genau nimmt) und falls man zu dem Schluss kommt, dass es keine Alternative gibt, sollte man sich selbst darum kümmern, die Meta Daten aus den Bildern zu entfernen, die man hochladen will.

Was kann man damit machen?

Spoofing

Wenn man weiß, wer welches Dokument wann erstellt hat und in welchem Ordner es gespeichert ist, dann kann man diese Informationen benutzen, um dem Autor eine andere Identität vorzugaukeln.

Wenn Max Mustermann beispielsweise die Datei Kundenpräsentation.pptx erstellt und im Ordner C:/m.mustermann/documents/kunden/präsentationen abgelegt hat, dann können wir folgendes machen:

- Über ein Karriere Netzwerk wie Xing oder LinkedIn finden wir leicht heraus, wer der Chef von Max ist

- Mit dem Namen des Chefs kennen wir, aufgrund des Email Schemas, auch seine Mailadresse

- Diese Mailadresse spoofen wir und schicken eine Mail an Max

- In dieser bitten wir ihn, uns aus dem Ordner /documents/kunden die aktuelle Preisliste zukommen zu lassen, weil wir gerade bei einem Termin sind und nicht auf das Netzlaufwerk zugreifen können

Diesem Versuch liegt natürlich die Annahme zu Grunde, dass es im Ordner Kunden überhaupt eine Preisliste gibt (was allerdings nicht so unwahrscheinlich ist). Wenn das so ist, dann stehen die Chancen gut, dass uns Max, aufgrund der vielen Details die wir kennen, tatsächlich für seinen Chef hält und uns die Liste zuschickt.

Diese Preisliste könnte für einen Konkurrenten von Max Mustermanns Arbeitgeber von großem Wert sein, da sich so Angebote entsprechend anpassen und Preise knapp unterbieten lassen würden. Statt Preisen könnten wir natürlich auch nach diversen anderen Dokumenten fragen. Zumindest nach solchen, bei denen wir aufgrund des Path Disclosures annehmen können, dass sie vermutlich existieren.

Dictionary Angriffe

Bei in den Meta Daten enthaltenen Namen kennen wir, aufgrund einheitlicher Email Schemata, in der Regel auch die Emailadresse des Mitarbeiters. Falls nun eine .mail oder .webmail Subdomain existieren sollte, dann können wir versuchen, uns mittels Dictionary Angriff Zugang zu diesem Konto zu verschaffen.

Wenn wir statt eines Klarnamens wie Max Mustermann einen Login Namen (z.B. m.mustermann) finden, können wir damit unter Umständen auch Login Versuche über Remote Desktop Protokolle oder SSH vornehmen.

Solche Angriffe können zwar recht einfach erkannt werden und sind zudem bei der Verwendung starker Passwörter vermutlich nicht erfolgreich, dennoch kann der zusätzliche Traffic negative Auswirkungen auf die Anwendung haben. Zudem sperren einige Anwendungen den Zugang zum Konto nach einer gewissen Zahl an fehlerhaften Login Versuchen, sodass wir als Angreifer zumindest die Verfügbarkeit beeinträchtigen können (Denial of Service).

Zwar folgen Login Namen ähnlich wie Emailadressen in der Regel einem festen Schema, können im Prinzip also auch erraten werden, wenn sie aber direkt in den Meta Daten stehen, nimmt man dem Angreifer aber die Arbeit dafür ab.

Malware Versand

Wenn wir über die Meta Daten erfahren, dass ein User eine bestimmte Software nutzt, dann können wir ihm eine Mail schreiben, in der er zu einem Update aufgefordert wird. Bei dem entsprechenden Update handelt es sich dann aber um eine Malware, die uns den initialen Zugang zum Firmennetzwerk ermöglicht.

Alternativ zu Software Updates können wir unsere Malware auch in Form von Makros in Dokumenten umsetzen. Auch dabei erlauben uns die Informationen, die wir über die Meta Daten einsehen konnten, die Erstellung von realistischen Mails, sodass die Wahrscheinlichkeit, einen User zu einer Aktivierung der Makros zu verleiten, recht hoch ist.

Da sich unsere Malware nach der initialen Infizierung selbstständig, oder durch uns als Hacker gesteuert, weiter im Netzwerk ausbreiten kann, reicht oft ein einziger Mitarbeiter aus, der auf unsere Mail hereinfällt und die Malware ausführt. Sind dann noch Fehlkonfigurationen vorhanden (z.B. keine IDS/IPS, User mit hohen Rechten obwohl sie diese nicht benötigen, nicht entfernte Software die für uns als Angreifer hilfreich ist etc.) dann kann es mit der Verbreitung unter Umständen recht schnell gehen.

OSINT

Die über Meta Daten gesammelten Informationen müssen nicht unbedingt direkt im Rahmen einer Spearphishing Email verwendet werden, sondern können durch einen Angreifer auch gesammelt und erst zu einem späteren Zeitpunkt verwendet werden.

Die Kenntnis intern genutzter Software kann etwa dann hilfreich sein, wenn man bereits einen ersten Zugang zu den Systemen hat. Falls man beispielsweise weiß, dass die Mitarbeiter der Zielfirma hauptsächlich Windows Rechner nutzen, kann man sich bei der Ausbreitung im Netzwerk eher auf PowerShell Payloads stützen, da PowerShell auf den meisten Windows Rechnern vorhanden ist (was übrigens aus IT-Sicherheitssicht nicht optimal ist, da die meisten User eher keinen Bedarf an PowerShell haben, einem Angreifer dadurch aber oftmals sehr geholfen ist).

Anders sieht es aus, wenn hauptsächlich Linux Systeme zum Einsatz kommen, in diesem Fall ist PowerShell nicht hilfreich, dafür ist auf Linux Rechnern in der Regel Python vorinstalliert, sodass man sich dann entsprechender Python Skripte bedienen kann, um die Ausbreitung im Netzwerk voranzutreiben.

Wenn man die entsprechenden Gegebenheiten schon im Vorfeld enumerieren kann, kann man als Hacker seinen Angriff anpassen, wodurch die Wahrscheinlichkeit entdeckt zu werden geringer ausfällt.

Gegenmaßnahmen

Wie wir gesehen haben, findet man in den Meta Daten durchaus interessante Informationen, die einem Hacker auf vielfältige Art und Weise weiterhelfen können. Sei es nun bei der Erstellung realistischer Phishingmails oder bei der Enumerierung der weiteren Angriffsfläche.

Glücklicherweise kann man diesem Angriffsvektor aber recht leicht das Wasser abgraben und zwar, indem man die Meta Daten aus Dokumenten einfach entfernt. Dies sollte standardmäßig für alle Dokumente durchgeführt werden, die öffentlich geteilt werden (z.B. auf der eigenen Webseite hochgeladen oder an Kunden verschickt).

Meta Daten entfernen

Wie wir gesehen haben, können Meta Daten durchaus sensible Informationen enthalten, die von einem Hacker dazu genutzt werden können, passgenaue Spearphishingmails zu erstellen.

Eine einfache Möglichkeit, dieses Vorgehen zu unterbinden, ist folglich die Entfernung von Meta Daten aus Dokumenten. Dies kann grundsätzlich auf zwei Arten geschehen, direkt lokal auf dem Computer oder mit Hilfe eines Onlinedienstes.

Dabei sollte immer (!) die lokale Variante bevorzugt werden, da das Dokument dabei nicht in fremde Hände gerät. Lädt man das Dokument dagegen bei einem Onlineanbieter hoch, so kann man sich nie ganz sicher sein, was genau damit angestellt wird.

Klar, die meisten Anbieter sind seriös und werden keinen Schabernack damit treiben. Allerdings kann man auch nie ganz ausschließen, dass der Service nur ein Köder ist, um an interessante Dokumente (z.B. Excel Listen mit Kundendaten, PowerPoint Präsentationen mit unveröffentlichten Finanzreports oder Word Dokumente mit Entwürfen für Patentanmeldungen) zu gelangen.

Selbst wenn der Anbieter keine böswillige Intention hat, wird er evtl. Teile des Dokuments analysieren, um seine Services verbessern zu können. Auch das Speichern der Input Dokumente kann, selbst ohne bösen Willen, unsicher umgesetzt sein, sodass diese Dokumente unter Umständen auch Dritten zugänglich sind.

Aus diesem Grund sollten Meta Daten wann immer möglich lokal entfernt werden. Die Nutzung von Online Diensten kann dann in Betracht gezogen werden, wenn das jeweilige Dokument keinerlei sensible Informationen enthält.

Nachfolgend werden wir uns anschauen, wie man die Meta Daten aus den gebräuchlichsten Office Dokumenten entfernt. Zudem werden wir einige Online Dienste vorstellen, mit denen man Meta Daten entfernen kann.

Meta Daten aus Word Dokumenten entfernen

Meta Daten können wie folgt aus Word Dokumenten entfernt werden:

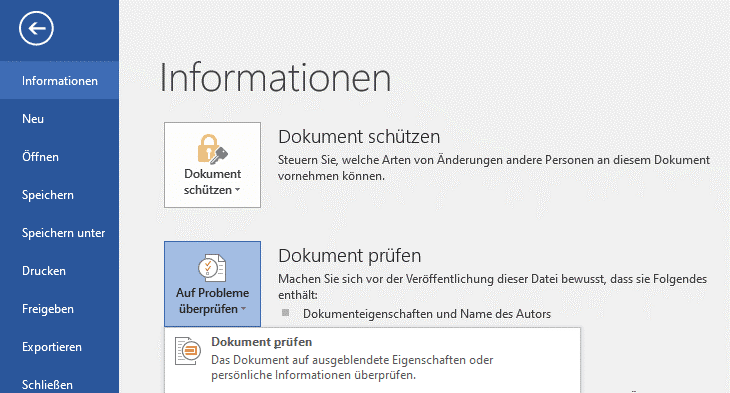

Zunächst klickt man im Dokument auf „Datei“

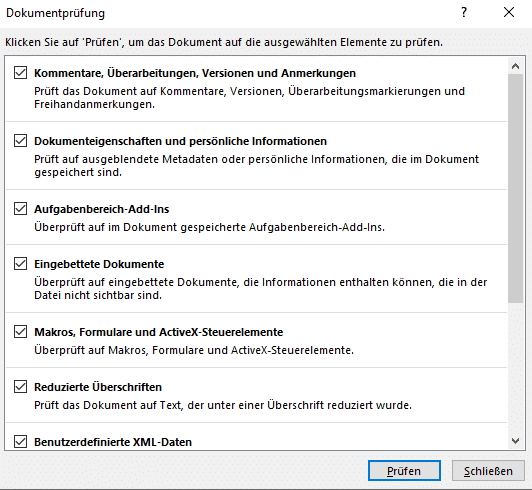

Anschließend auf „Auf Probleme prüfen“ und dann „Dokument prüfen“ auswählen.

In dem sich öffnenden Pop-Up kann dann ausgewählt werden, welche Elemente geprüft werden sollen. Für uns insbesondere interessant ist der Punkt „Dokumenteneigenschaften und persönliche Informationen“

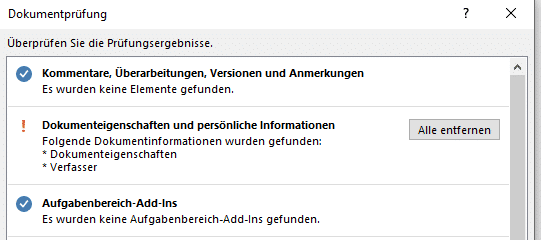

Nach dem Klick auf „Prüfen“ erhalten wir das Ergebnis.

In diesem Fall wurden persönliche Informationen (nämlich der Name des Autors) gefunden. Wenn das Dokument öffentlich gemacht werden soll, dann sollten diese Informationen entfernt werden.

Achtung: Diese Aktion kann nicht mehr rückgängig gemacht werden.

Nachdem wir die persönlichen Informationen entfernt haben, können wir die Prüfung erneut ausführen, die dieses Mal kein Ergebnis mehr liefern sollte.

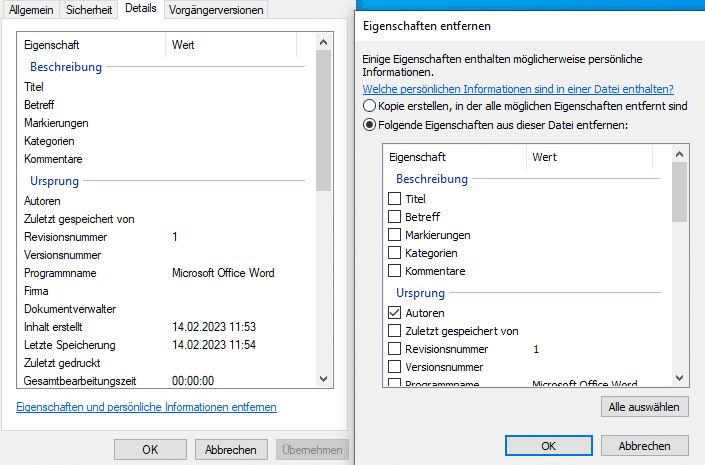

Zusätzlich kann das Ergebnis verifiziert werden:

- Dazu klicken wir das Dokument mit rechts an und wählen „Eigenschaften“ aus

- Anschließend wählen wir den Reiter „Details“ der die Meta Daten enthält.

Das Dokument kann nun also veröffentlich werden, ohne dass Dritte Zugriff auf sensible Meta Daten erhalten.

Meta Daten aus Excel Dokumenten entfernen

Das Entfernen von Meta Daten aus Excel Dokumenten verläuft gleich wie bei Word:

- Auf „Datei“ klicken

- Auf „Auf Probleme prüfen“ auswählen

- „Dokument prüfen“ auswählen

- Sicherstellen, dass der Haken bei „Dokumenteneigenschaften und persönliche Informationen“ gesetzt ist

- Auf „Prüfen“ klicken

- gefundene Daten entfernen

Im Gegensatz zum Word Dokument ist in diesem Fall der Pfad zur Arbeitsmappe in den Meta Daten enthalten. Warum kann das (oder generell die Preisgabe von Pfad Informationen, auf welchem Weg auch immer) problematisch sein?

- Pfade können Usernamen enthalten, diese wiederum ermöglichen einem Angreifer dann Dictionary Angriffe

- Der Pfad verrät, ob es sich um ein Windows oder Linux System handelt

- Einzelne Elemente im Pfad selbst können sensible Informationen beinhalten, z.B. der Name von Kunden, wenn dieser auch als Ordnername verwendet wird

Unter Umständen also durchaus sensible Informationen, weshalb darauf geachtet werden muss, dass auch Informationen zum Pfad oder Speicherort aus den Meta Daten entfernt werden.

Nachdem die Daten entfernt wurden, kann dies wieder mit einem Rechtsklick und anschließendem auswählen von „Eigenschaften“ und dann „Details“ verifiziert werden. Erst wenn dann keine sensiblen Informationen mehr im Dokument zu finden sind, kann das Dokument veröffentlicht werden.

Meta Daten aus PowerPoint Dokumenten entfernen

Auch bei PowerPoint Präsentationen können die Meta Daten auf dieselbe Weise entfernt werden:

- Auf „Datei“ klicken

- Auf „Auf Probleme prüfen“ auswählen

- „Dokument prüfen“ auswählen

- Sicherstellen, dass der Haken bei „Dokumenteneigenschaften und persönliche Informationen“ gesetzt ist

- Auf „Prüfen“ klicken

- gefundene Daten entfernen

Anschließend kann die Präsentation guten Gewissens auf der Firmenwebseite geteilt oder an einen Kunden verschickt werden.

Entfernung einzelner Meta Daten

Wer mehr Kontrolle darüber haben möchte, welche Daten genau gelöscht werden, kann dies auch einzeln festlegen. Dazu muss das Dokument mit Rechts angeklickt und seine Eigenschaften ausgewählt werden.

Anschließend klickt man unten auf „Eigenschaften und persönliche Informationen entfernen“ und hat dann entweder die Möglichkeit alle Meta Daten aus dem Dokument zu entfernen (im Gegensatz zur Entfernung direkt in Word, Excel oder PowerPoint wird in diesem Fall aber eine Kopie erstellt, sodass die Meta Daten im Original erhalten bleiben).

Oder man wählt „Folgende Eigenschaften aus dieser Datei entfernen“ und kann dann gezielt diejenigen Parameter auswählen, die nicht öffentlich zugänglich sein sollen.

Meta Daten entfernen mit Online Diensten

Auch wenn die lokale Entfernung von Meta Daten immer bevorzugt werden sollte, so gibt es doch unter Umständen auch Situationen, in denen nur ein Online Dienst zur Verfügung steht. Aus diesem Grund sollen hier einige vorgestellt werden:

- verefix.com

- Zum Entfernen von Meta Daten aus Bildern

- pdfhyeah.com

- Zum Entfernen von Meta Daten aus PDF Dateien

- pdfcandle.com

- Zum Entfernen von Meta Daten aus Word Dokumenten

- aspose.app

- Zum Entfernen von Meta Daten aus Excel Dokumenten

- groupdocs.app

- Zum Entfernen von Meta Daten aus PowerPoint Dokumenten

Diese Liste erhebt allerdings bei weitem keinen Anspruch auf Vollständigkeit. Über Google können noch diverse weitere Dienste gefunden werden, die sowohl Einsicht in Meta Daten als auch deren Entfernung anbieten.

Manche Dienste haben sich dabei auf bestimmte Dateitypen spezialisiert, was insbesondere dann interessant sein kann, wenn man Meta Daten aus Dokumenten entfernen möchte, die kein übliches Dateiformat wie .docx, .xlsx oder .jpg verwenden, sondern etwas eher Ungewöhnliches.

Meta Daten entfernen als Webseitenbetreiber

Das Entfernen von Meta Daten sollte man als Betreiber einer Webseite nicht ausschließlich auf den User abwälzen (denn machen wir uns nichts vor: Nur die wenigsten werden es machen). Anbieter, denen die Privatsphäre ihrer User am Herzen liegt, sollten aus diesem Grund auch selbst eine Funktionalität implementieren, mit der die Meta Daten aus einem Bild entfernt werden können.

Der Ablauf sieht dann wie folgt aus:

- Der User lädt ein Bild hoch

- Die Meta Daten werden aus dem Bild entfernt

- Das Bild wird dem User (und gegebenenfalls auch anderen) angezeigt

In diesem Fall besteht für Dritte also keine Zugriffsmöglichkeit auf potenziell sensible Inhalte. Das Entfernen der Meta Daten hat zudem den Vorteil, dass die Bilder, wenn auch nur geringfügig, kleiner werden und somit weniger Speicherplatz benötigen. Das mag pro Bild nicht viel ausmachen, kann aber, auf viele Bilder und einen längeren Zeitraum gerechnet, durchaus einen nennenswerten Kostenvorteil ergeben.

Die Funktionalität zur Entfernung der Meta Daten muss übrigens nicht selbst implementiert werden, sondern kann durch eine Library oder eine bereits in der jeweiligen Programmiersprache enthaltene Standardfunktion übernommen werden:

Auch in diesem Fall ist die Liste nicht als vollständig anzusehen, sondern soll lediglich einen ersten Ansatzpunkt darstellen. Je nachdem mit welchem Technologie Stack man arbeitet, mag die eine oder andere Lösung besser geeignet sein.

Anti Phishing Maßnahmen

Neben der Entfernung von Meta Daten sind selbstverständlich auch die gängigen Anti Phishing Maßnahmen einzuhalten. Dazu gehört insbesondere sich NICHT über Links in Emails irgendwo einzuloggen (sondern immer über den Browser). Sowie keine Makros in Dokumenten zu aktivieren und keine Programme von unbekannten Absendern auszuführen.

Und selbst dann, wenn das Programm von einem Bekannten Absender stammt, sollte man sich lieber noch einmal rückversichern (z.B. durch einen Telefonanruf) was es damit auf sich hat. Schließlich gibt es eher wenig Use Cases in denen einem Kollegen .exe Dateien schicken, die man ausführen soll.

Es besteht also eine gewisse Wahrscheinlichkeit, dass mit der Nachricht (und der Datei) irgendetwas nicht stimmt, z.B., weil das Konto des Absenders selbst schon gehackt wurde und nun Nachrichten an alle Kontakte verschickt werden, oder weil die Absenderadresse gespooft ist und man somit nur scheinbar mit seinem Kollegen kommuniziert.

Fazit

Informationen, die in den Meta Daten von Dokumenten enthalten sind, können einem Hacker die Erstellung von sehr realistischen und individuellen Spearphishing Emails ermöglichen.

Um dies zu verhindern, sollte darauf geachtet werden, dass bei Dokumenten, die anderen zugänglich gemacht werden (z.B. Präsentationen die auf der Firmenwebseite hochgeladen wurden oder Excel Dateien die an Kunden verschickt werden) die Meta Daten entfernt werden, sodass keine potenziell sensiblen Informationen den Einflussbereich des Unternehmens verlassen.

Da nie vollständig ausgeschlossen werden kann, dass die Entfernung von Meta Daten hin und wieder vergessen wird (und zudem vermutlich auch ältere Dokumente im Internet zu finden sind, bei denen noch generell keine Meta Daten entfernt wurden), sollten die Mitarbeiter zudem entsprechend sensibilisiert werden.

Die Erkennung von Spearphishing Emails ist zwar alles andere als trivial, wenn aber zumindest gängige Anti Phishing Maßnahmen (insbesondere nicht auf Links in Emails klicken und keine unbekannten Dateien auszuführen) eingehalten werden, dann kann das Risiko, einem Angriff zum Opfer zu fallen, zumindest reduziert werden.