Spoofing

Oder: Wie Hacker sich hinter falschen Absenderadressen verstecken können (und wie man das erkennt)

Emails sind ein wunderbares Werkzeug: Leicht zu verwenden und dennoch sehr vielfältig, von der Spear Phishing Mail an den CEO, über Massennachrichten an alle Angestellten, bis hin zum Versand von Malware.

Im ersten Teil unserer Blog Serie zum Thema „Emails als Waffe“ haben wir gesehen, wie einfach es ist, Emails automatisiert aus Webseiten auszulesen. Im zweiten Teil werden wir nun ein weiteres wichtiges Werkzeug im Arsenal des Angreifers kennenlernen, nämlich das Vortäuschen einer anderen Absenderadresse. Wir werden sehen, wie leicht es ist, eine andere Adresse vorzutäuschen, als die von der die Email tatsächlich verschickt wurde.

Wir werden aber auch zeigen, wie eine relativ einfache Maßnahme seitens des Domaininhabers diese Angriffsmöglichkeit deutlich erschwert und was man als Empfänger einer Mail machen kann, um diese zu verifizieren.

Emails spoofen

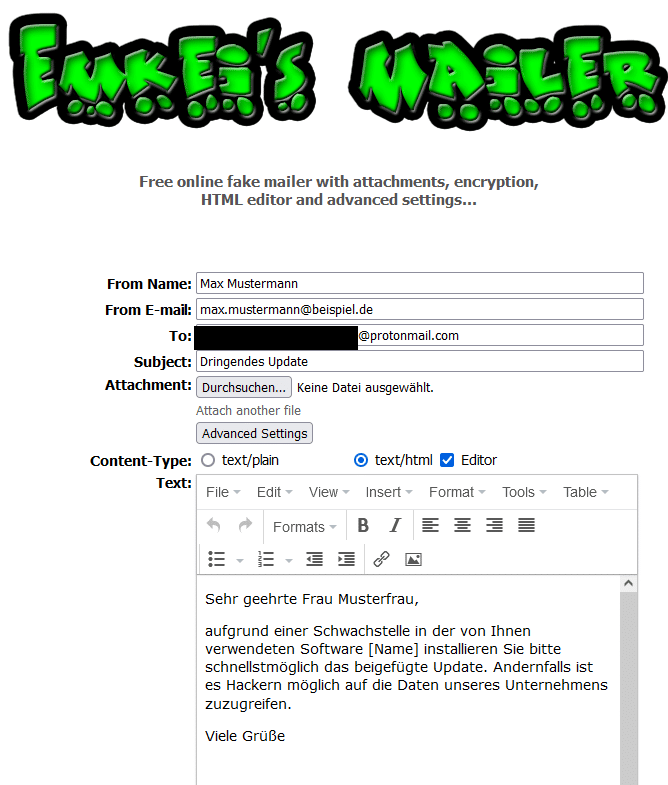

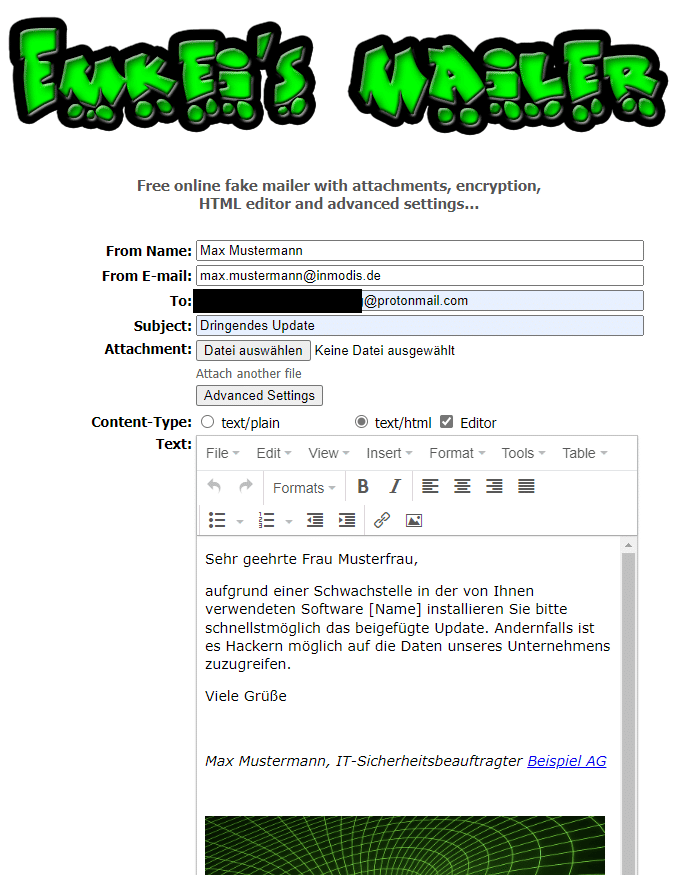

Um zu demonstrieren, wie einfach es ist, Emails zu spoofen, verwenden wir den Webservice emkei.cz. Dieser bietet uns eine Art Formular an, mit dem wir unsere Email erstellen können:

Wie im Screenshot zu sehen, kann dort eine „From E-Mail“ eingegeben werden, diese Adresse wird dann gespooft und dem Empfänger der Mail angezeigt. Betreff und Text wurden in diesem Fall so gewählt, dass der Empfänger dazu animiert werden soll, eine Datei (die natürlich bösartig ist) auszuführen.

Zu Testzwecken sparen wir uns das eigentliche Anhängen der Datei, hier würde bei einem echten Angriff dann aber eine bösartige EXE Datei oder ein Office Dokument mit Makros angefügt.

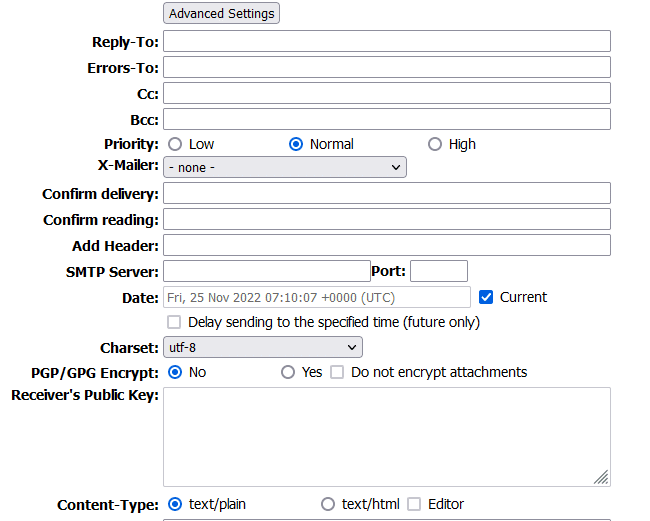

Zusätzlich haben wir auch noch die Möglichkeit, einige erweiterte Einstellungen vorzunehmen, wie etwa bestimmte Header hinzuzufügen:

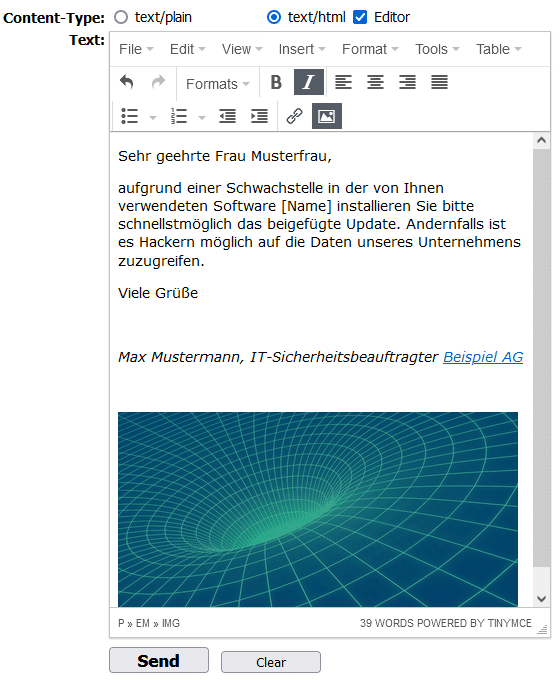

Dies werden wir an dieser Stelle aber überspringen. Stattdessen nutzen wir eine weitere Funktion, die emkei uns bietet: Die Möglichkeit nicht nur reinen Text in das Feld einzugeben, sondern wahlweise auch HTML. Diese Option können wir nutzen, um unsere gespoofte Mail einem bestimmten Original möglichst genau nachzuempfinden:

In diesem Fall haben wir folgende Anpassungen vorgenommen:

- Die Signatur wurde kursiv dargestellt, um sie stärker vom eigentlichen Text abzugrenzen

- Der Firmenname wurde verlinkt (hier kann der Hacker auf die korrekte Webseite verlinken, um der Mail mehr Legitimität zu verleihen)

- Unterhalb der Signatur wurde ein Bild eingefügt, in diesem Fall ein Testbild, hier könnte bei einem echten Angriff beispielsweise das Firmenlogo zu sehen sein

An eine Originalmail zu kommen, die man dann nachbauen kann, ist für einen Hacker in der Regel leicht möglich:

Viele Firmen bieten auf ihrer Webseite die Möglichkeit, sich für einen Newsletter anzumelden und regelmäßig über Updates oder neue Angebote informiert zu werden. Wer dies macht, erfährt dadurch bereits, wie die Firma ihre Kunden anspricht, welche Logos und Grafiken verwendet werden und von welcher Absenderadresse der Newsletter verschickt wird.

Wenn kein Newsletter vorhanden ist, kann einfach eine beliebige Frage an die angegebene Kontaktadresse versandt werden (z.B. zu den Eigenschaften des Produkts, zur Preisgestaltung, zu möglichen Terminen etc.). Diese Methode hat zudem den Vorteil, dass die Antwort vermutlich nicht rein automatisiert ist (wie bei einem Newsletter), sondern von einem realen Menschen stammt.

Interessant ist in der Antwort vor allem folgendes:

- Signatur: (Name, Titel, Angabe von Kontaktinformationen). Wenn ein Angreifer weiß, welche Menschen in einer Firma arbeiten (z.B. über Xing und LinkedIn) können echte Kontaktinformationen in der Signatur angegeben werden, um der Mail mehr Legitimität zu verleihen

- Ansprache (eher formell: „Sehr geehrter Herr“ oder eher locker: „Hallo [Vorname]“)

- Grußformel („Mit freundlichen Grüßen“, „Liebe Grüße“, „Beste Grüße“ etc.)

- Generelles Wording, bestimmte Formulierungen

- Bilder/Logos und deren Position (z.B. Signatur vor hellgrauem Hintergrund, vom Rest der Mail abgegrenzt)

- Betreff (eher reißerisch z.B. „Das Angebot ihres Lebens! Verpassen Sie diese Chance nicht!“ oder eher faktenbasiert z.B. „30% Rabatt auf alles“)

Wenn alle diese Parameter bekannt sind und vom Angreifer imitiert werden, die Mailadresse dann noch gespooft wird, dann ist es schon sehr wahrscheinlich, dass nur wenige Empfänger bemerken werden, dass es sich um ein Fake handelt.

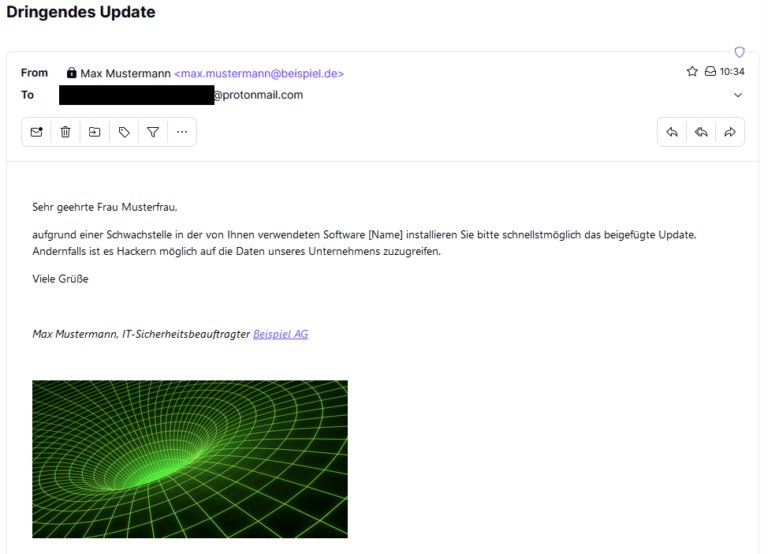

Gespoofte Mail

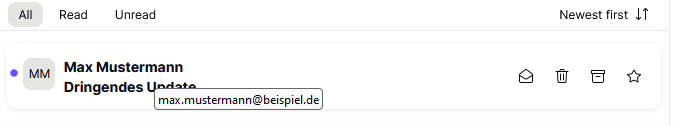

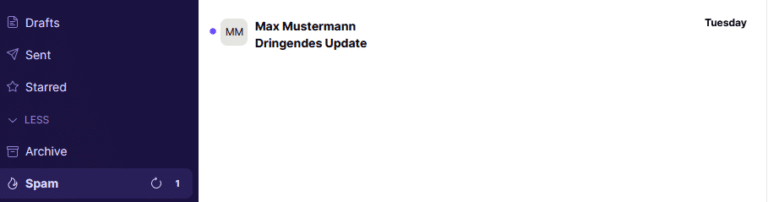

Wie sieht so eine gespoofte Mail nun im Postfach aus und wie könnte man als User erkennen, dass hier etwas nicht stimmt? Wir haben die Email an ein Protonmail Konto versandt, sodass die folgenden Screenshots in einem Protonmail Account aufgenommen wurden. Grundsätzlich ist der Ablauf aber auch bei anderen Providern nicht großartig anders.

In der Postfach Ansicht ist der Name und der Betreff der Email zu sehen, den wir bei emkei vergeben haben:

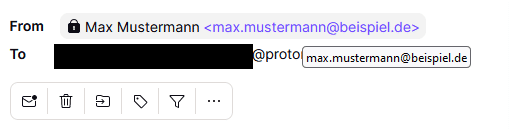

Hier weist also nichts daraufhin, dass es sich um eine gespoofte Mail handelt. Fahren wir mit dem Cursor über den Namen, wird uns die Emailadresse des Absenders angezeigt:

Doch wie zu sehen, liefert uns auch das keinen Hinweis darauf, dass es sich um eine falsche Mail handelt. Es hilft also nichts, wir müssen die Mail öffnen:

Auch in dieser Ansicht findet sich allerdings nirgends ein Hinweis darauf, dass diese Mail NICHT von der Domain beispiel.de stammt. Auch in diesem Fall fahren wir wieder mit dem Cursor über die Mailadresse:

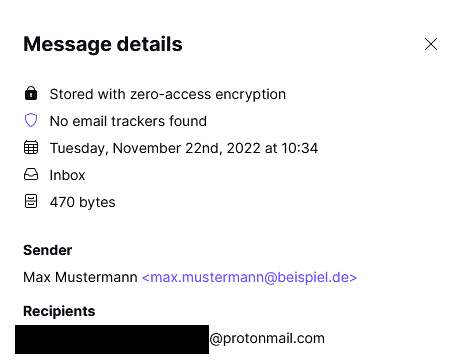

Auch ein Aufruf der Message Details bringt uns nicht weiter:

Auch hier findet sich kein Hinweis auf emkei. Um diesen zu finden, müssen wir die Header der Email analysieren (siehe der entsprechende Abschnitt bei den Gegenmaßnahmen). Man kann als Angreifer aber mit einiger Sicherheit davon ausgehen, dass ein normaler User dies nicht machen wird.

Fazit: Selbst wenn man weiß, dass es sich um eine gespoofte Mail handelt, ist es schwierig dafür einen entsprechenden Beweis zu finden. Für einen User ohne technischen Hintergrund dürfte es fast aussichtslos sein, eine gut gemachte gespoofte Email zu erkennen. In diesem Fall helfen nur technische Maßnahmen wie das Setzen eines SPF Records (siehe Gegenmaßnahmen).

Was kann man damit machen?

Interessant ist das Ganze vor allem in Verbindung mit den folgenden Angriffen:

- Phishing: Wenn man jemanden dazu bewegen möchte, seine Login Daten für eine bestimmte Webseite einzugeben, dann ist es natürlich vorteilhaft, wenn die entsprechende Mail zumindest scheinbar auch von dem entsprechenden Service stammt

- Malware: Auch für einen Angreifer, der sein Opfer dazu bewegen möchte, eine Malware auszuführen, bietet es sich an, einen seriösen Absender vorzutäuschen. Das kann beispielsweise ein legitimer Softwarehersteller sein, sodass die Malware als Update getarnt werden kann. Ebenfalls gängig ist das Spoofen von Adressen, die zum Chef oder zu anderen Kollegen gehören, was insbesondere bei bösartigen Office Dokumenten eine hohe Legitimität verschaffen kann (wer regelmäßig Excel Dateien von seinem Kollegen erhält, wird sich nicht wundern, wenn das wieder einmal der Fall ist)

- Gefälschte Rechnungen: Diese Möglichkeit ist für allem für Onlineshops relevant. Potenziellen Kunden (beispielsweise kann man davon ausgehen, dass sehr viele Menschen ein Amazon Konto besitzen) wird eine Rechnung oder Mahnung zugeschickt. Im Idealfall (aus Angreifersicht) überweisen dann zumindest einige den fälligen Betrag

- False Flag: Gespoofte Mails können auch genutzt werden, um andere (beispielsweise Konkurrenten) zu diskreditieren. Unternehmen A könnte etwa im Namen von Unternehmen B Mails an die Kunden von Unternehmen B verschicken, in denen eine Insolvenz bekannt gegeben wird. Die Kunden werden sich dann vermutlich mit weiteren Aufträgen erst einmal zurückhalten und stattdessen vielleicht zu Unternehmen A abwandern.

- Spam: Das Ganze kann sich natürlich auch ein Spammer zu Nutze machen, der dann beispielsweise vorgaukelt, seine Email mit der Werbung für billige Potenzpillen käme von einem seriösen Onlineshop.

Gegenmaßnahmen

Offensichtlich ist es keine gute Idee, anderen Leuten das Fälschen der eigenen Emailadresse zu ermöglichen. Wie aber kann man sich dagegen schützen? Von Seiten des Inhabers einer Domain ist es vor allem wichtig, einen SPF Record für diese Domain zu setzen.

SPF Record

Ein SPF Record (SPF steht für Sender Policy Framework) gibt an, welche Emailserver Mails für diese Domain verschicken dürfen.

Der Inhaber der Domain beispiel.de könnte beispielsweise eintragen, dass nur die IP-Adresse 1.2.3.4 zum Versand von Mails mit dieser Domain berechtigt ist. Der Emailprovider kann dann, wenn eine Mail von einer beispiel.de Adresse eintrifft prüfen, ob diese ihren Ursprung wirklich in der Adresse 1.2.3.4 hat (und somit legitim ist) oder ob sie von einem anderen Server versendet wurde (und somit gespooft ist). Auf diese Weise wird es einem Emailprovider also erleichtert, legitime von nicht legitimen Mails zu unterscheiden.

Umgekehrt bedeutet das: Ist kein SPF Record gesetzt, ist es für den Emailprovider sehr viel schwerer herauszufinden, ob der Server, der die Mail verschickt hat, berechtigt war dies zu tun. Mit einem fehlenden SPF Record geben Sie also gewissermaßen jedem die Möglichkeit, in ihrem Namen Mails zu verschicken! Und das sollte nun wirklich nicht der Fall sein…

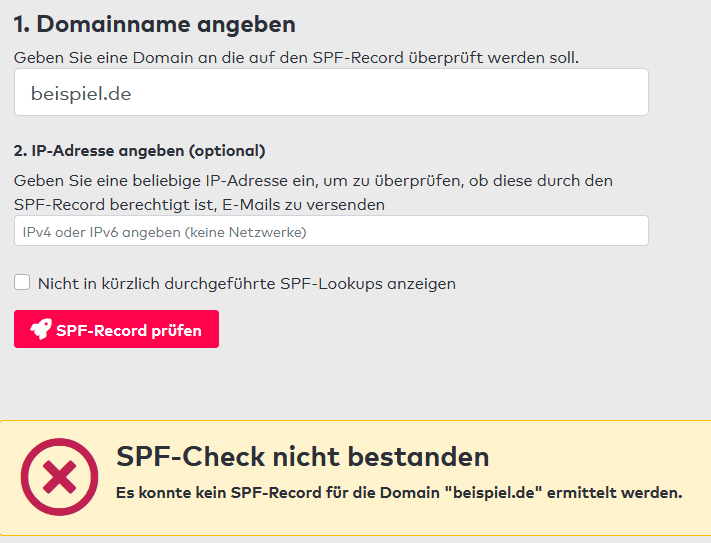

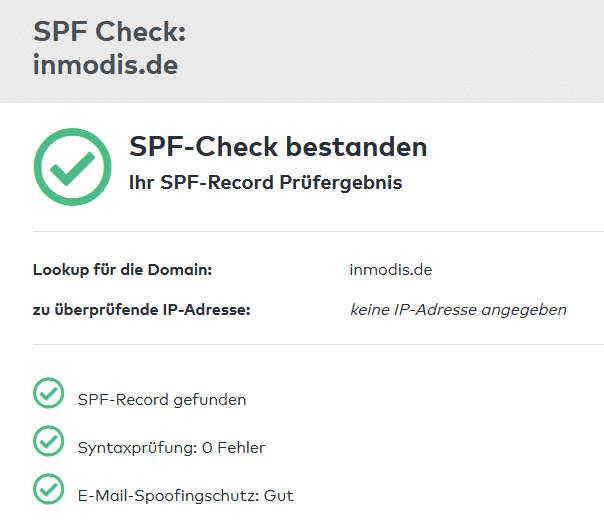

Wie wirkt sich das nun in der Praxis aus? Über die Webseite spf-record.de kann man herausfinden, ob für eine beliebige Domain ein SPF Record gesetzt ist. Für die oben gespoofte Domain beispiel.de war dies nicht der Fall, entsprechend war das Spoofen erfolgreich:

Für die Domain inmodis.de ist dagegen ein SPF Record gesetzt:

Was also passiert, wenn man versucht, eine Email von inmodis.de zu spoofen?

Wie zu sehen, ist als Absenderadresse nun @inmodis.de zu sehen. Da für inmodis.de aber ein SPF Record hinterlegt ist, kann der Emailprovider feststellen, dass etwas mit dieser Mail nicht stimmt:

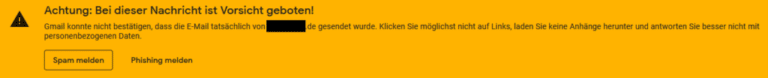

Entsprechend wird die Mail auch direkt in den Spam Ordner einsortiert, wie im obigen Screenshot zu sehen. Wie anschließend weiter vorgegangen wird, hängt dann auch vom Emailanbieter ab. Protonmail sortiert die Mail zwar als Spam ein, zeigt aber keine weiteren Hinweise an. Google Mail zeigt bei entsprechenden Nachrichten (gespooft obwohl ein SPF Record vorhanden ist) noch eine zusätzliche Warnmeldung an:

Bei einem gesetzten SPF Record haben also auch nicht technik-affine User eine deutlich höhere Chance zu erkennen, dass mit dieser Mail irgendetwas nicht in Ordnung ist.

Email Header

Ein SPF Record ist eine wirksame Methode, um das Spoofen von Emails zu unterbinden. Allerdings muss der Record vom Eigentümer der Domain gesetzt werden.

Zwar könnte man also Kunde seinen Geschäftspartner darauf hinweisen, dass dies eine sinnvolle Maßnahme ist, wenn dieser sich allerdings nicht darum kümmert, benötigt man eine weitere Möglichkeit um herauszufinden, ob eine Mail gespooft ist.

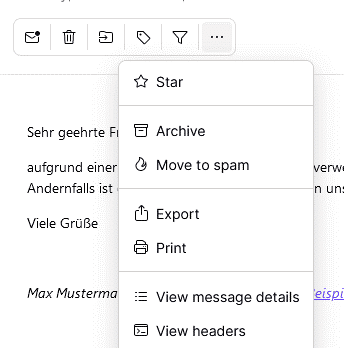

Zu diesem Zweck kann man sich die Header der Email anzeigen lassen. In Protonmail funktioniert dies beispielsweise in der Emailansicht über das Dreipunkt Menü und die anschließende Auswahl von „View Headers“:

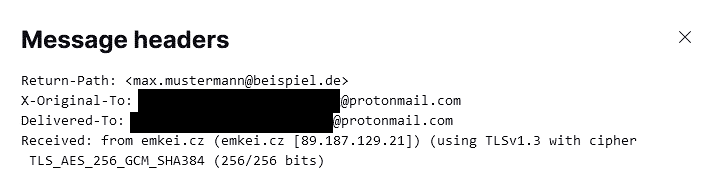

Die Ansicht der Header zeigt, dass die Email nicht von beispiel.de erhalten wurde, sondern von emkei.cz.

Nicht auf Links klicken

Zugegebenermaßen ist die Analyse von Email Headern für einen technisch nicht versierten User wohl eher nicht praktikabel. Damit aber auch Max aus der Buchhaltung und Sandra vom Kundenservice nicht auf gespoofte Mails hereinfallen, gibt es eine weitere Vorsichtsmaßnahme: Nicht auf Links klicken.

Typischerweise wird einen ein Angreifer in der Mail entweder dazu auffordern, auf einen Link zu klicken (der üblicherweise auf eine Loginseite verweist, sodass der Angreifer in den Besitz gültiger Zugangsdaten kommt), oder dazu bewegen wollen, mit einer Datei zu interagieren (z.B. Ausführen einer .exe Datei oder Aktivieren von Makros in einem Office Dokument).

Aus diesem Grund sollte man sich niemals über einen zugeschickten Link einloggen. Stattdessen sollte die entsprechende Seite um die es geht über den Browser aufgerufen werden (für häufig genutzte Seiten kann auch ein Lesezeichen gesetzt werden).

Hat man sich dann sicher eingeloggt, kann man überprüfen, ob der angebliche Inhalt der Email (z.B. „Ihr Konto wurde gehackt, ändern Sie Ihr Passwort!“) korrekt ist oder nicht. Zusätzlich empfiehlt sich die Aktivierung einer 2-Faktor Authentifizierung. In diesem Fall wird es einem Angreifer massiv erschwert, den Account zu übernehmen, selbst wenn er in den Besitz gültiger Zugangsdaten gelangen sollte.

Was bösartige Dokumente und Dateien betrifft, so sollte man, falls vorhanden, einen Mitarbeiter der IT-Abteilung damit beauftragen, sich die entsprechende Datei zunächst anzusehen, bevor man irgendwas mit ihr macht.

Steht kein entsprechend geschulter Mitarbeiter zur Verfügung, so sollte man versuchen, über einen zweiten Weg (also nicht per Mail!) zu verifizieren, dass die entsprechende Datei tatsächlich von dem Absender stammt, der vorgibt sie verschickt zu haben. Wer also per Mail eine .exe Datei von seinem Chef erhält mit der Bitte diese auszuführen, sollte sich z.B. per Telefon oder in einem persönlichen Gespräch rückversichern, dass der Chef diese Datei auch tatsächlich verschickt hat.

Für den Fall, dass weder entsprechend ausgebildete IT-Mitarbeiter zur Verfügung stehen, noch der Absender der Nachricht zeitnah erreicht werden kann, kann die Datei in einer virtuellen Maschine geöffnet werden. Diese virtuelle Maschine fungiert gewissermaßen als Gefängnis, sodass eine eventuelle Malware nicht auf das eigentliche Betriebssystem und dessen Daten zugreifen kann. Anschließend kann eine virtuelle Maschine mit wenigen Klicks zurückgesetzt werden, sodass etwaige Änderungen, die durch eine Malware vorgenommen wurden, rückgängig gemacht werden.

2. Faktor

Generell ist eine 2-Faktor Authentifizierung eine wichtige Sicherheitsmaßnahme, da dann selbst ein Angreifer der (z.B. durch Phishing) in den Besitz eines Passworts gekommen ist, noch keinen vollständigen Login durchführen kann, da ihm der zweite Faktor fehlt.

In diesem Fall ist damit aber noch etwas Anderes gemeint: Wenn man Zweifel an der Validität einer Email hat, sollte man versuchen, diese auf einem alternativen Kommunikationsweg zu verifizieren.

Wenn man beispielsweise mit dem Chef seit Jahren per Du ist und auf einmal eine Mail erhält die mit den Worten „Sehr geehrter Herr Mustermann“ beginnt, dann sollten die Alarmglocken klingeln. Bevor man dann auf Links klickt, Dokumente öffnet oder Anweisungen in der Email ausführt, sollte man mit dem Chef Kontakt aufnehmen, um sicherzustellen, dass die Mail wirklich vom ihm stammt.

Logischerweise natürlich nicht, indem man im Emailprogramm auf „Antworten“ klickt, da der Angreifer mit Freude bestätigen wird, dass er der echte Chef ist und die Mail von ihm stammt. Um dies auszuschließen, ist also ein zweiter Faktor nötig, der möglichst nicht durch den Angreifer kontrolliert werden kann:

- Persönliches Gespräch: Bietet die größte Sicherheit, ist aber nicht in allen Situationen möglich

- Telefon: Wenn man die Stimme des Absenders sowie seine Nummer (nicht die Nummer die gegebenenfalls in der Signatur der verdächtigen Email angegeben ist!) kennt, ist auch diese Methode relativ sicher

- Messenger: Hier besteht ein gewisses Risiko, dass der Angreifer im Besitz des Telefons ist, auf dem der Messenger läuft (oder zumindest Zugriff darauf hat, z.B. per Malware), sodass diese Möglichkeit zur Verifikation nur dann genutzt werden sollte, wenn die beiden anderen nicht zur Verfügung stehen.

Fazit

Wo als Absender max.mustermann@beispiel.de drauf steht, muss nicht zwangsläufig Max Mustermann dahinterstecken, sondern möglicherweise auch jemand, dessen Absichten alles andere als gut sind.

Um das zu verhindern, sollten Domaininhaber unbedingt darauf achten, für ihre Domain eine SPF Record zu setzen.

User, die eine E-Mail erhalten, sollten sich bewusst sein, dass Absenderadressen gespooft werden können, sodass es sinnvoll ist, die Seriösität der Mail zunächst zu verifizieren, bevor man irgendwelche weiteren Handlungen vornimmt.