Der Passwort Basis Sicherheit Guide

Passwörtern kommt in der IT-Sicherheit eine zentrale Funktion zu. Was nützt ein hervorragend konfigurierter Server, wenn das Admin Passwort „admin123“ ist? Was bringt es, Zahlen und Sonderzeichen zu verwenden, wenn das Passwort nur fünf Zeichen lang ist? Diesen und anderen Problemen widmen wir uns in unserem Passwort Sicherheit Basis Guide.

Übrigens können Sie eine Kurzversion dieses Guides auch als praktische Checkliste herunterladen. Selbstverständlich kostenlos.

Passwörter nicht wiederverwenden

Nehmen Sie sich mal eine Minute Zeit und überlegen Sie sich, wie viele passwortgeschützte Accounts Sie so haben. Da kommt einiges zusammen: Windows, Email, soziale Netzwerke, spezielle Software im Beruf, Onlineshops, Foren etc.

Sich das alles zu merken, ist nicht leicht und so liegt die Versuchung nahe, für verschieden Dienste einfach dasselbe Passwort zu verwenden. Das erleichtert zwar Ihnen das Leben, einem potenziellen Angreifer allerdings auch. Denn wenn Sie ein einziges Passwort für 20 verschiedene Dienste verwenden, muss nur ein einziger davon gehackt werden.

Und das muss der Angreifer nicht mal selbst übernehmen, da die Daten gehackter Websites regelmäßig im Internet veröffentlich werden. Hat der Angreifer also eine Username/Passwort Kombination von einem Ihrer Accounts in die Hände bekommen, kann er diese Kombination auch bei diversen anderen Accounts ausprobieren (Credential Stuffing).

Ein Risiko besteht übrigens auch dann, wenn Sie zwar unterschiedliche Passwörter verwenden, diese einander aber sehr ähnlich sind, bzw. nach einem ähnlichen Muster aufgebaut sind. Wenn Ihr Passwort etwa „Hund+1“ ist, liegt der Verdacht nahe, dass andere Passwörter etwa „Hund+2“ oder „Katze+1“ sein könnten.

Passwörter nicht teilen

Klingt eigentlich selbstverständlich oder? Natürlich verrät man niemandem sein Passwort. Doch wie man hier und hier sieht, hat die direkte Frage nach dem Passwort tatsächlich in einigen Fällen Erfolg.

Klar, das Video ist mit Sicherheit geschnitten und die vielen Menschen, die lachend abgewunken haben, ohne ihr Passwort preiszugeben, sind nicht zu sehen. Aber ein Angreifer wird vermutlich auch nicht so dreist sein, ohne Vorwarnung direkt nach Ihrem Passwort zu fragen. Stattdessen ist es viel wahrscheinlicher, dass er sich verschiedener Social Engineering Techniken bedient.

Der Klassiker ist sicherlich, sich als Mitarbeiter der IT-Abteilung auszugeben. Das kann dann in etwa so ablaufen: „Hallo ich bin Georg aus der IT…“ (dank LinkedIn weiß der Angreifer natürlich, dass in der IT-Abteilung tatsächlich ein Georg arbeitet) „…ich rufe wegen dem neuen XY Account an…“ (Beliebige Software, wer genug Zeit in OSINT investiert, findet vielleicht tatsächlich eine Software die gerade eingeführt wird) „…um den aufzusetzen brauche ich noch Ihre Zugangsdaten für XY…“ (den Server, die Cloud etc. was den Angreifer halt interessiert) „…ansonsten muss ich das alles manuell eintragen und dann komme ich heute gar nicht mehr nach Hause..“ (d.h. „wenn Sie mir nicht helfen, sind Sie schuld, dass ich Überstunden machen muss“).

Sicher klappt auch das nicht immer, aber je mehr Zeit der Angreifer im Vorfeld in die Aufklärung investiert, je genauer er sein Ziel kennt und umso ausgeprägter seine kommunikativen Fähigkeiten sind, desto wahrscheinlicher ist es, dass ein Mitarbeiter anbeißt und sein Passwort herausrückt.

Da viele Information, die einen solchen Anruf möglichst realistisch machen, frei verfügbar sind, ist die Gefahr recht hoch, auf diesem Weg sein Passwort „zu verlieren“. Passwörter sollten deshalb niemals am Telefon geteilt werden, egal ob da nun die IT-Abteilung anruft oder sonst jemand.

Möglichst lang, möglichst großer Zeichensatz

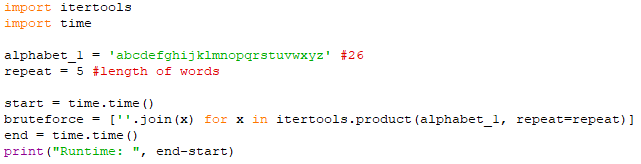

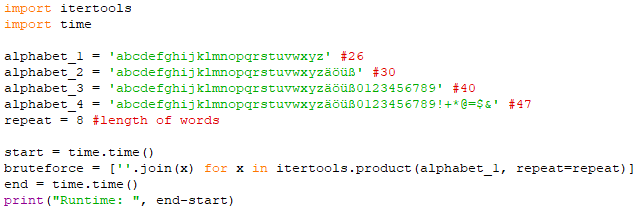

Mittlerweile verlangen viele Webservices, dass ein Passwort diversen Kriterien entsprechen muss. Zahlen sollen enthalten sein, mindestens ein Groß- bzw. Kleinbuchstabe, Sonderzeichen und natürlich muss das Ganze auch noch länger als 8 Zeichen sein. Das kann recht anstrengend sein. Um zu verstehen, warum eine gewisse Länge und ein möglichst großer Zeichensatz aber sehr sinnvoll sind, schauen wir uns mal ein Beispiel an. Nehmen wir an, Sie verwenden für Ihr Passwort das normale Alphabet in Kleinbuchstaben. Das sind 26 Zeichen. Für Passwörter, die aus fünf Buchstaben bestehen, gibt es also 26*26*26*26*26 Möglichkeiten (Für jede der fünf Stellen sind alle Buchstaben des Alphabets möglich). Macht 11.881.376 mögliche Passwörter. Klingt nach einer ganzen Menge, allerdings dauert es weniger als zwei Sekunden diese möglichen Passwörter alle zu erzeugen. Und man benötigt nicht mehr als ein paar Zeilen Python Code dazu. Den Code finden Sie natürlich wie üblich auf unserem GitHub Account zum Download:

Im Grunde passiert sogar alles in einer einzigen Zeile (abgesehen von den notwendigen Import Statements), da man den Code zur Zeitmessung nur für diesen Test braucht und die Definition des Alphabets und der Länge auch direkt innerhalb von itertools.product() stattfinden könnte.

Eine einzige Zeile und eine Laufzeit von weniger als zwei Sekunden und schon sind alle möglichen Buchstabenkombinationen generiert, die sich aus einem normalen Alphabet und einer Wortlänge von fünf Buchstaben ergeben. Sicherheit = Null.

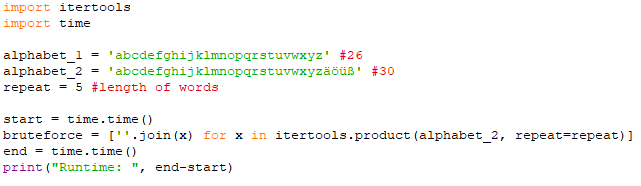

Also zweiter Versuch: Dieses Mal mit den vier zusätzlichen Buchstaben ä,ö,ü und ß.

Abgesehen vom neuen Alphabet (das wir alphabet_2 nennen und auch so im Code verwenden) ändert sich nichts.

Die Laufzeit liegt nun bei etwas über vier Sekunden. Die Erhöhung der zur Verfügung stehenden Zeichen hat sich also schon bemerkbar gemacht, auch wenn vier Sekunden natürlich keine Hürde für einen Angreifer darstellen.

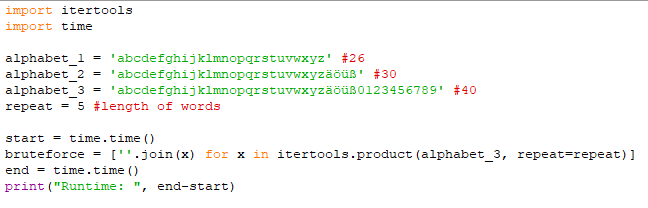

Also nächster Versuch: Nun ergänzen wir das Alphabet um die Zahlen von 0-9. Unser zur Verfügung stehender Zeichensatz wächst damit von 30 auf 40.

Das neue Alphabet wird alphabet_3 genannt und entsprechend im Code verwendet, ansonsten bleibt alles beim Alten.

Fast 17 Sekunden. Der Sprung von 30 auf 40 Zeichen macht sich also ungefähr in einer Vervierfachung der Laufzeit bemerkbar. Aber dennoch, 17 Sekunden reichen noch nicht mal, um sich während der Laufzeit des Skripts einen Kaffee zu holen. Und wir reden hier immerhin von 40*40*40*40*40, also 102.400.000 Passwörtern die generiert werden.

Letzter Versuch für heute: Wir ergänzen das Alphabet nun um einige Sonderzeichen. Von denen gibt es auf der Tastatur eine ganze Menge, wir beschränken uns an dieser Stelle aber auf diejenigen, die am häufigsten in Passwörtern verwendet werden. Also Sonderzeichen die keine komplizierte Tastenkombination erfordern und sich einigermaßen natürlich in ein Wort einfügen lassen (z.B. ! statt l oder wort+wort).

Das alphabet_4 genannte Alphabet bringt es damit auf 47 mögliche Zeichen. Für die fünfstelligen Passwörter, die wir generieren, ergeben sich dadurch also 47*47*47*47*47 = 229.345.007 Möglichkeiten.

Knapp über 44 Sekunden (die genaue Laufzeit hängt natürlich auch von dem System ab, auf dem das Skript ausgeführt wird). Auch das ist alles andere als lang wenn man bedenkt, dass hier 229 Millionen mögliche Zeichenkombinationen generiert werden. Im Vergleich zu unserer ersten Version, die nur aus Kleinbuchstaben bestand, haben wir durch die Vergrößerung des Zeichensatzes aber immerhin eine Verzwanzigfachung der Laufzeit erreicht.

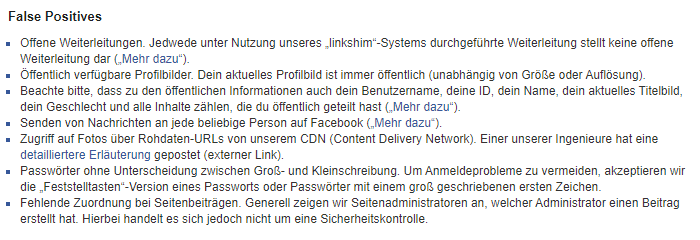

Auch wenn es also nervig ist- die Verwendung von Sonderzeichen und Zahlen in einem Passwort macht durchaus Sinn. Die Verwendung von Großbuchstaben (zumindest zu Beginn eines Wortes, also dort wo die meisten User sie verwenden, wenn sie gefordert werden) ist dagegen nur bedingt hilfreich, da einige Webseiten keinen Unterschied zwischen einem kleingeschriebenen Passwort und einem Passwort, bei dem der erste Buchstabe großgeschrieben ist, machen. Siehe dazu auch den folgenden Screenshot.

Screenshot aus dem Facebook Whitehat Programm: Feststelltasten Version eines Passworts wird akzeptiert

Der Grund dafür ist, dass immer mehr User über Smartphones auf Webseiten zugreifen und Smartphone Tastaturen oft automatisch den ersten Buchstaben eines „Satzes“ bzw. der erste im Passwortfeld, großschreiben. Um wiederholte Login Versuche und Frustration der User zu vermeiden, akzeptieren einige Webseiten also beide Versionen des Passworts. Teilweise wird auch das komplett großgeschriebene Passwort akzeptiert, um den Fall abzudecken, dass der User die Feststelltaste versehentlich aktiviert hat.

So viel also zum verwendeten Zeichensatz. Nun wollen wir ausprobieren, welche Auswirkungen ein längeres Passwort hat. Dazu starten wir wieder mit unserem Alphabet aus Kleinbuchstaben (26 Stück), erhöhen dieses Mal die Länge der generierten Passwörter aber auf 8.

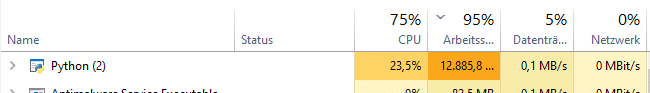

Das führt erst einmal dazu, dass sich der Laptop ziemlich anstrengen muss:

Letzten Endes allerdings vergeblich, das Skript bricht mit einem Memory Error seine Ausführung ab. Warum ist das so? Weil sich die Länge des Passworts deutlich stärker auf die Anzahl möglicher Buchstabenkombinationen auswirkt, als es beim Zeichensatz der Fall war.

Ein achtstelliges Passwort bedeutet bei einem Alphabet aus 26 Buchstaben immerhin 26*26*26*26*26*26*26*26 mögliche Kombinationen. Also schlappe 208.827.064.576. Oder in Worten: Zweihundertachtmilliardenachthundertsiebenundzwanzigmillionenvierundsechzigtausendfünfhundertsechsundsiebzig. Klar, dass das dem Arbeitsspeicher irgendwann zu viel wird.

Ein kleiner Hinweis an dieser Stelle: Dass wir den Memory Error bekommen, heißt nicht, dass es nicht möglich ist, diese Anzahl an Passwörtern zu generieren. In unserer Version werden die Passwörter gewissermaßen innerhalb des Arbeitsspeichers erstellt, der mit dieser Menge irgendwann nicht mehr zurechtkommt. Um dennoch alle Passwörter zu generieren, müsste man die Passwörter eins nach dem anderen erzeugen und entweder auf der Konsole ausgeben lassen oder in ein Textfile schreiben (das am Ende zig Gigabyte groß wird). Da durch die print und write Operationen aber einiges an Performance verloren geht, sparen wir uns das an dieser Stelle. Immerhin wollen wir ja keine echte Brute Force Liste erstellen, sondern nur zeigen, dass eine gewisse Länge bei Passwörtern durchaus einen Zweck erfüllt und nicht nur vom Webseitenbetreiber festgelegt wird, um die User zu ärgern.

Zum Abschluss noch ein kleiner Tipp: Da wir nun ja wissen, dass sich vor allem die Länge eines Passworts auf die Sicherheit auswirkt, können Sie, falls nicht durch eine Passwort Policy anders vorgeschrieben, statt Buchstaben, Zahlen und Sonderzeichen auch einfach Sätze als Passwort verwenden. „das ist ein beispiel für einen passwortsatz“. Mit 43 Zeichen (falls ich mich nicht verzählt habe), stellt dieser Satz eine ziemliche Hürde für jeden Angreifer dar. Sie müssen nur darauf achten, nicht unbedingt den einen ikonischen Satz aus Ihrem Lieblingsbuch zu verwenden, von dem jeder weiß, dass Sie ihn andauernd zitieren.

Passwort Manager verwenden

Wir haben nun gesehen, dass eine gewisse Länge für ein Passwort zwangsläufig erforderlich ist und zudem auch jeder Service sein eigenes Passwort bekommen sollte. Aber wenn wir ehrlich sind: Nur die wenigsten von uns können sich 40+X komplizierte Passwörter merken. Und zu ähnlich sollten sich die Passwörter ja auch nicht sein.

Um sich diese Passwörter nicht alle merken zu müssen, gibt es Passwort Manager. Dort können diverse Passwörter gespeichert werden, inklusive zusätzlichen Usernamen, Links zur betreffenden Webseite oder auch Notizen. Zudem lassen sich die Passwörter Kategorien zuordnen, etwa Email oder Shopping, sodass man das jeweilige Passwort auch leicht wiederfindet.

Alles was Sie sich dann noch merken müssen, ist das Masterpasswort, um den Passwort Manager zu entsperren. Anschließend können Sie ihre Anmeldeinformationen dann einfach kopieren und auf der Webseite einfügen.

Um sicherzugehen, dass auch die Sicherheit des Passwort Managers selbst gewährleistet ist, sollten Sie sich für ein Open Source Produkt entscheiden. Auch wenn Sie nicht selbst in der Lage sein sollten, den Code auf mögliche Sicherheitslücken zu prüfen, können Sie sich sicher sein, dass andere das für Sie übernommen haben.

Bei proprietärer Software wissen Sie dagegen nie so ganz genau, was sich unterhalb der schönen grafischen Oberfläche verbirgt und ob nicht vielleicht doch irgendein Geheimdienst eine Backdoor eingebaut hat. Im Folgenden eine Liste von Open Source Passwort Manager (ohne Anspruch auf Vollständigkeit):

- KeePass

- Bitwarden

- Passbolt

- Encryptr

- GNOME Keyring

Auch wenn sie in der breiten Bevölkerung noch nicht sonderlich weitverbreitet sind, sind Passwort Manager doch eine tolle Sache, um sich die ganzen komplizierten Passwörter nicht mehr alle selbst merken zu müssen.

2-Faktor Authentifizierung einrichten

Man muss sich immer wieder vor Augen führen, dass eine 100 prozentige Sicherheit nicht existiert. Auch wenn Ihr Passwort zweitausend Zeichen lang ist und sie alle nur erdenklichen Zeichen verwenden, bringt das alles nichts, wenn der Angreifer einen Keylogger zwischen Ihre Tastatur und den PC gestöpselt hat. Dieser loggt dann jeden Tastenanschlag mit und sendet das Ganze entweder in regelmäßigen Abständen an den Angreifer, oder speichert es auf einer internen SD-Karte, sodass der Angreifer den Keylogger irgendwann wieder abziehen und auslesen muss.

Trotzdem haben Sie noch eine Möglichkeit, dem Angreifer die Suppe zu versalzen: Ein erbeutetes Passwort bringt nicht viel, wenn eine 2-Faktor Authentifizierung aktiviert ist. Die gebräuchlichste Variante ist hier wohl mittlerweile ein Code aufs Handy, der nur für einen sehr begrenzten Zeitraum gültig ist.

Um Ihr Konto zu übernehmen, bräuchte der Angreifer neben dem Passwort also auch noch physischen Zugriff auf Ihr Handy. Einfach über die Schulter sehen nützt nichts, da der Code nicht lange genug gültig ist (außer der Angreifer ist dreist genug, ihr Konto zu übernehmen während er direkt hinter Ihnen steht und selbst dann müsste er auch noch schneller tippen können).

Eine 2-Faktor Authentifizierung ist schnell eingerichtet und erhöht den Schutz für Ihre Konten deutlich.

Regelmäßig auf Sicherheit prüfen

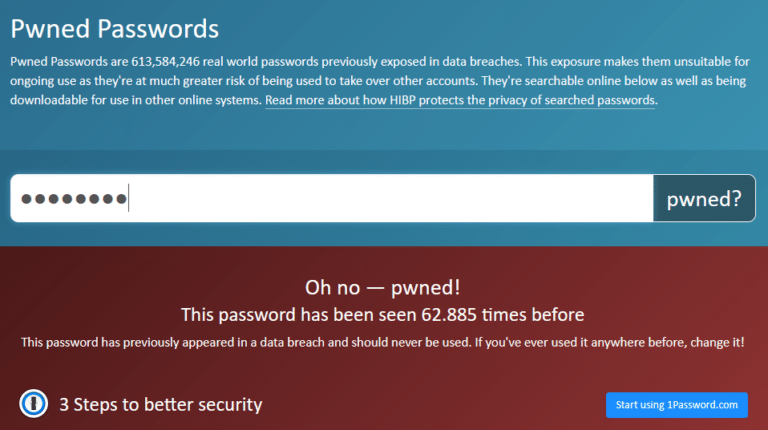

Hin und wieder sollten Sie Ihre verwendeten Passwörter auf deren Sicherheit prüfen. Dazu bietet sich die Seite Haveibeenpwned an. Dort können Sie Ihr Passwort eingeben und die Seite überprüft, ob dieses Passwort in einem Data Breach enthalten ist.

Ist das der Fall, dann sollten Sie Ihr Passwort ändern. Auch wenn Ihr eigener Account vielleicht noch nicht betroffen ist, von nun an ist das Passwort Teil von Passwort Listen und wird von Angreifern für Dictionary Angriffe genutzt werden.

Hier sehen Sie das Ergebnis für das Passwort „passwort“. Wie zu erwarten, wurde dieses Passwort schon viele Male verwendet und kann nicht mehr als sicher angesehen werden.

Anders sieht es mit dem Passwort „fewe2ßp3ewpqdlwüI§´!LE§Ü!OEKOSW“ aus, dieses ist, zumindest zum aktuellen Zeitpunkt in keinem Data Breach vorhanden und kann daher als sicher angesehen werden. Da ich es nun hier veröffentlicht habe, sollten Sie aber selbstverständlich von einer Verwendung absehen.

Falls Sie sich Sorgen um die Sicherheit von Haveibeenpwned machen und Ihr Passwort nicht auf dieser Seite eingeben möchten, stellt die Seite noch zwei weitere Möglichkeiten bereit, Passwörter auf Sicherheit zu überprüfen:

Zum einen eine API. Dabei hashen Sie Ihr Passwort auf Ihrem PC und übertragen nur die ersten fünf Zeichen. Als Antwort erhalten Sie von der API eine Liste mit allen Passwörtern, die diesen Zeichensatz enthalten. Diese Liste können Sie dann darauf prüfen, ob der komplette Hash Ihres Passworts enthalten ist, falls ja, ist es gepwned und somit nicht länger sicher.

Sollten Sie nicht einmal einen Teil Ihres Hashs übertragen wollen, bietet die Seite auch die Möglichkeit, eine Liste aller gehashten Passwörter herunterzuladen (Umfang mehrere Gigabyte). Diese Liste können Sie dann selbst darauf überprüfen, ob Ihr Passwort Hash enthalten ist, sodass die Überprüfung ausschließlich lokal stattfindet.

Keine vorhersehbaren Änderungen

Teilweise wird empfohlen, Passwörter in regelmäßigen Abständen, beispielsweise alle 30 oder 90 Tage, zu ändern. Ob das wirklich sinnvoll ist, darüber kann man streiten. Zumindest in der Theorie schafft man es damit vielleicht, dass sich die Leute mehr Gedanken über ihre Passwörter machen. Zudem könnte ein Angreifer ein erbeutetes Passwort nur eine begrenzte Zeit nutzen (wobei dieses Argument auch schon wieder zweifelhaft ist, da man nach einem Angriff ja versucht, den Zugriff zu erhalten, etwa durch das Anlegen eigener Accounts).

In der Praxis kommen noch einige weitere Probleme hinzu. Für den eher unwahrscheinlichen Fall, dass die User sich tatsächlich alle 30 Tage ein komplett neues Passwort ausdenken, das allen gängigen Passwort Policys entspricht, kann man fast sicher sein, dass der Support einiges an Zeit dafür aufwenden wird, vergessene Passwörter zu resetten.

Viel wahrscheinlicher ist es aber, dass sich die meisten User die Sache einfacher machen werden. Man erstellt nur einmal ein Passwort und ändert dieses dann leicht ab. Beispielsweise indem angehängt Nummern hochgezählt werden (Passwort+1, Passwort+2, Passwort+3 usw.). Damit ist der Sicherheitsaspekt natürlich wieder ad absurdum geführt, denn genau solche Operationen kann auch ein simples Python Skript im Bruchteil von Sekunden durchführen.

Ein anderes Problem bei häufig zu ändernden Passwörtern ist, dass sich die User die Passwörter einfach aufschreiben und in der Nähe ihres Arbeitsplatzes aufbewahren. Beispielsweise mittels Post-It an den Bildschirm oder unter die Tastatur geklebt.

Passwort rücksetzen Funktion absichern

Praktisch jeder Service, bei dem man sich mit einem Passwort anmelden kann, bietet auch die Möglichkeit, dieses Passwort zurücksetzen zu lassen, wenn man es mal vergessen hat. Das funktioniert in der Regel über einen Link, der an die im Account hinterlegte Emailadresse verschickt wird.

Das bedeutet: Der Email Account muss ganz besonders gut gesichert sein, denn falls ein Angreifer hier die Kontrolle übernehmen kann, kann er auch alle Accounts übernehmen, bei denen diese Emailadresse zur Registrierung verwendet wurde.

Hier bietet es sich also absolut an, eine 2-Faktor Authentifizierung einzurichten, auch wenn dadurch das Einloggen ein paar Sekunden länger dauert.

Aber wie sieht es aus, wenn man das Passwort für seinen Email Account vergessen hat? Entweder hat man dann eine andere Emailadresse hinterlegt, an die man den Passwort rücksetzen Link schicken lassen kann (was nicht schlecht wäre, immer vorausgesetzt, der andere Account ist ebenfalls gut abgesichert) oder man hat bei der Account Eröffnung eine oder mehrere Sicherheitsfragen beantwortet, die man nun erneut beantworten muss, um sich zu identifizieren.

Falls man diese Sicherheitsfragen allerdings wahrheitsgemäß beantwortet hat, dann sollte es für einen Angreifer nicht sonderlich schwer sein, sich Zutritt zum Account zu verschaffen. Denn wie sehen solche Fragen aus? Eine kurze Übersicht über häufig verwendete:

- Wie ist der Mädchenname Ihrer Mutter?

- Wie heißt die Stadt in der Sie geboren wurden?

- Wie hieß Ihr erstes Haustier?

Was haben diese und andere Sicherheitsfragen gemein? Sie lassen sich ziemlich leicht in Erfahrung bringen, wenn Sie ein Konto bei einem sozialen Netzwerk wie Facebook haben (und das ist bei der Mehrheit an Menschen mittlerweile der Fall).

- Mädchenname Ihrer Mutter: Vermutlich sind Sie auf Facebook auch mit einigen Verwandten befreundet. Darunter sind vermutlich auch einige Mitglieder der Familie Ihrer Mutter. Und schon hat man eine sehr kleine Liste potenzieller Nachnamen für diese Sicherheitsfrage.

- Geburtsort: Viele Menschen geben ihren Geburtsort einfach direkt an. Bei den meisten anderen lässt er sich aus anderen Profilangaben oder den Profilen von Bekannten schnell erraten. Wenn etwa Ihr bester Freund aus Kindheitstagen, mit dem Sie auf dutzenden Bildern zu sehen sind, in Berlin geboren und aufgewachsen ist, dann liegt die Vermutung nahe, dass das auch auf Sie zutrifft. Ok, vielleicht ist er auch hergezogen, dann muss man sich eben noch ein paar weitere Verbindungen anschauen, aber früher oder später hat man einen ziemlich guten Eindruck davon, wo jemand herkommt.

- Haustier: Es ist vermutlich deutlich einfacher Menschen zu finden, die keine Bilder von ihren Haustieren posten, als solche die das tun. Wenn dies also Ihre Sicherheitsfrage ist, dann stehen die Chancen nicht schlecht, dass es irgendwo im Netz auch Bilder Ihres Haustiers gibt (Facebook, Instagram, Pinterest etc.). Selbst wenn Ihr erstes Haustier aus einer Zeit stammt, in der soziale Netzwerke noch nicht so weit verbreitet waren, haben Sie später vielleicht mal ein altes Analog Foto hochgeladen. Und vermutlich schreiben Sie zu dem Bild auch den Namen des Tiers dazu, falls nicht, übernimmt das wahrscheinlich jemand in den Kommentaren.

Sie sehen also, dass solche Sicherheitsfragen nur einen sehr eingeschränkten Schutz bieten, falls sich jemand die Zeit nimmt, Ihre diversen Social Media Profile einer etwas genaueren Prüfung zu unterziehen. Wahrheitsgemäß sollten Sie diese Fragen also definitiv nicht beantworten. Sie könnten sie falsch beantworten, aber dann ist die Frage, ob Sie sich im Falles eines Falles noch an die „richtige“ falsche Version erinnern oder ob das nicht der Fall ist und Sie sich endgültig aus Ihrem Account ausgesperrt haben. Also auch nicht unbedingt optimal.

Sicherer wäre es da, das Passwort für den Email Account in einem Passwort Manager zu speichern, sodass keine Gefahr des Vergessens besteht (bzw. nur noch für das Passwort für den Passwort Manager, aber ein Passwort werden Sie sich ja hoffentlich merken können).

Eine kurze Version dieses Passwort Sicherheit Guides finden Sie übrigens auch in Form einer Checkliste zum Download (natürlich kostenlos). Damit können Sie abhaken, welche Punkte Sie und Ihr Passwort erfüllen und wo vielleicht noch Nachhohlbedarf besteht.

Wenn Sie dann der Meinung sind, dass Ihr Passwort allen Sicherheitsanforderungen entspricht, können Sie über einen Penetrationtest nachdenken. Bei einem solchen nehmen wir Ihre Systeme aus der Sicht eines Angreifers genau unter die Lupe und stellen in einem verständlichen Bericht dar, wo sich noch Schwachstellen und Sicherheitslücken befinden.